USBdriveby: Feindliche Mac-Übernahme mit intelligentem USB-Stick

Der Hardware-Hacker und Sicherheits-Experte Samy Kamkar hat auf seinem Blog das USBdriveby-Projekt vorgestellt. Bei dem USB-Stick, den Kamkar an einer Kette um den Hals trägt und so auf die Portabilität des Hacker-Tools aufmerksam machen will, handelt es sich um einen programmierbaren Teensy Microcontroller, die sich bereits für 30€ kaufen lassen.

Kamkar hat seinen Teensy so konfiguriert, dass sich dieser beim Anschluss an einen Mac als Kombi-Gerät aus Tastatur und Maus ausgibt und Maschinen, die nicht Passwort-Geschützt sind, sofort nach der physikalischen Verbindung komplett übernehmen kann.

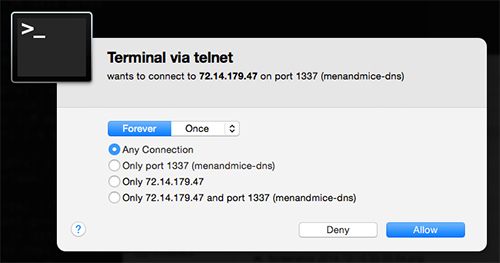

Der USBdriveby installiert dafür ein Backdoor-Programm auf dem betroffenen Mac, ändert die DNS-Einstellungen und installiert eine kleine Server-Applikation, die auf Steuerbefehle von außen wartet. Die Mac-Übernahme dauert dabei nur wenige Sekunden und läuft komplett automatisch ab, ohne auf Nutzer-Eingaben angewiesen zu sein.

(Direkt-Link)Kamkar erklärt:

It does this by emulating a keyboard and mouse, blindly typing controlled commands, flailing the mouse pointer around and weaponizing mouse clicks. In this project, we’ll learn how to exploit a system’s blind trust in USB devices, and learn how a $20 Teensy microcontroller can evade various security settings on a real system, open a permanent backdoor, disable a firewall, control the flow of network traffic, and all within a few seconds and permanently, even after the device has been removed.

Auf seiner Projektseite hat Kamkar den eingesetzten Code verlinkt, demonstriert die feindliche Übernahme in einem 10-Minuten-Video und gibt Tipps, wie sich der eigenen Rechner schützen lässt.

Es lebe das Passwort…

Es lebe das sichere Passwort!

Es lebe die Realität.

Und ich wollte eben zulassen, dass Kambar seinen USB in meinen MAC steckt. Glück gehabt.

Reicht doch wenn du mal kurz aufs Klo gehst oder Kaffee holst, geht ja in Sekunden (laut artikel)

Was jetzt, wenn man mal kurz aufs Klo geht oder Kaffee holt, kommt ein „Kambar“ und steckt einem so einen pösen USB-Stick in den Mac?

Sowas steht in dem Artikel? Das glaub‘ ich nicht, Tim.

„Die Mac-Übernahme dauert dabei nur wenige Sekunden und läuft komplett automatisch ab…“

Wer hat denn bitte kein Passwort an seinem Rechner, vor allem, wenn der frei zugänglich ist?

Mutter.

Und welcher „Kambar“ hat denn Zugang zu Mutterns Mac? ;-)

Hab auch grad die dns einstellungen geändert… Ging super auch ohne usb stick

Aber deutlich langsamer.

Sehr sehr sehr viele Leute haben kein Password beim „verlassen“ des Computers.

Lass mich raten, dass weisst du aus sehr, sehr, sehr vielen Unterhaltungen.

„Komplette Übernahme“ ohne Administrator-Passwort?

Komplette Übernahme heißt in dem Fall Datenverkehr mitschneiden Maus/Tastatur Eingaben machen bzw. Abfangen und so den Mac komplett kontrollieren, bis es zu einer Abfrage des Administrator Passwortes kommt. Dann entweder Passwort eingeben oder es aushebeln.

Wenn ich als Angreifer die Möglichkeit habe das Admin-Passwort einzugeben, brauche ich diesen BadUSB-Stick nicht.

Hattest du als Kind einen schweren Unfall oder verstehst du das Problem einfach nicht?

„und gibt Tipps, wie sich der eigenen Rechner schützen lässt“

??? Habe ich wohl während des Videos gepennt.

Wo sagt er was genau?

Hab ich wohl auch verpasst …

Das ist nur ein proove-of-concept Fun Projekt. Wem das nich zu denken gibt, take this:

https://m.youtube.com/watch?v=nuruzFqMgIw

schützen? Ja klar! Mit Heißklebepistole. Ehrlich gesagt ist das Verhalten seit etwas über 1/2 Jahr bekannt. Problem dabei ist USB. Der Standard ist so wie er ist. Ähnlich ist es mit WiFi, dass sich immer automatisch mit irgendwann im Hotel verbundenen Netzwerken verbinden will. Genau so große klaffende Wunde.

Tjaja.. die passwörter. Knock knock gibts auch noch. Hab ich hier im Einsatz…