BSI rät zum Update

Update: macOS sichert Klartext-Passwort für verschlüsselte APFS-Volumes

Update vom 1. April

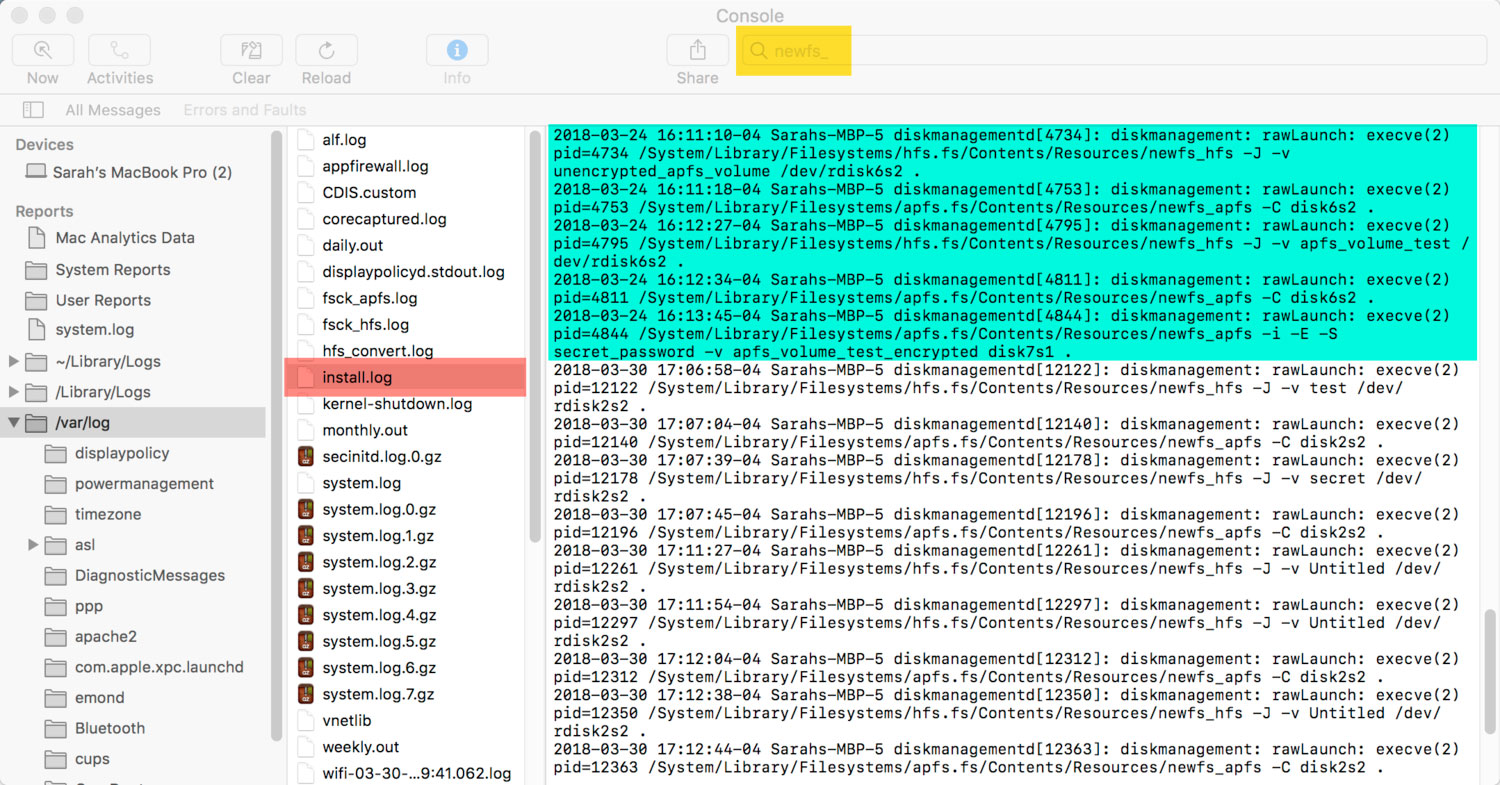

Apples Versäumnis scheint problematischer als bislang angenommen. Wie die Webseite mac4n6.com berichtete, auf deren Konto bereits die initiale Sichtung der ungewöhnliche Passwort-Ablage des Desktop-Betriebssystems geht, tauchen die Klartext-Passwörter für verschlüsselte APFS-Datenträger auch in der System-Logdatei /var/log/install.log auf.

Da diese weitaus länger in den Log-Verzeichnissen des Mac-Betriebssystems behalten wird, ist die Wahrscheinlichkeit, dass diese eigentlich geheime Datenträger-Passwörter auch nach nach mehreren System-Updates noch preisgeben, weitaus größer, als bei der in der vergangenen Woche gesichteten Ablage.

Im Gegensatz zum ersten Berichte vom 21. März konnte das Vorhandensein des Passworts in der Systemdatei /var/log/install.log von mehreren Anwendern überprüft und bestätigt werden.

Was sind die Auswirkungen? Haben Dritte physikalischen Zugriff auf einen Mac und dessen Haupt-Datenträger, können die Passwörter für eventuell zusätzlich vorhandene, verschlüsselte APFS-Datenträger einfach aus den Log-Dateien ausgelesen und genutzt werden.

Original-Eintrag vom 28. März

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt Mac-Besitzern, sofern noch nicht geschehen auf die letzte Version von macOS High Sierra 10.13.3 zu aktualisieren. Hintergrund ist eine Schwachstelle in Apples Festplattendienstprogramm.

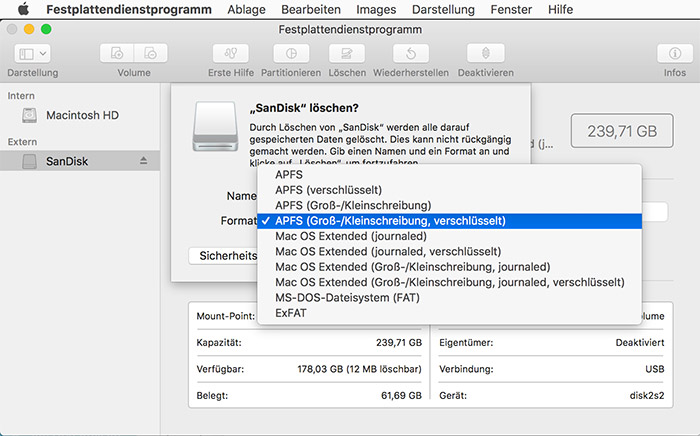

Wenn unter den vorherigen Versionen von macOS Sierra mit Apples neuem Dateisystem APFS formatierte externe Datenträger verschlüsselt wurden, wurde das zugehörige Passwort im Klartext in einer Logdatei des Systems abgelegt. Eine Person mit entsprechendem Zugriff auf den Mac könnte somit auch Zugriff auf die verschlüsselt abgespeicherten Daten erlangen.

Das BSI stuft die Gefährdung als „mittel“ ein, da für die Ausnutzung der Lücke Zugriff auf den Mac mit Administratorrechten erforderlich ist. Dennoch sollten Nutzer sich der Schwachstelle bewusst sein und ihre Systeme nach Möglichkeit auf neuesten Stand bringen.

Wichtig ist in diesem Zusammenhang auch der Hinweis, dass der Fehler für bereits bestehende APFS-Datenträger auch unter der aktuellen macOS-Version weiter besteht. Wenn ihr also mit macOS 10.13 ein zuvor unverschlüsseltes, aber vorhandenes APFS-Volume verschlüsselt, wird das Passwort wieder im Klartext abgelegt. Die APFS-Volumes müssen mit macOS 10.13 neu angelegt werden, damit der Fehler behoben ist.

Heißt das, man muss die Festplatten formatieren?

Habe keinen Mac, versuche nur die Meldung richtig zu deuten. ;)

Nach allem was in letzter Zeit vorgefallen ist…: Ja wär besser, vermutlich ist das System schon längst kompromittiert ^^

Das sollte aber reichen: Update auf sichere Version und Passwörter ändern.

Anschließend auch den Passworthinweis prüfen.

Ah und gucken ob man nun auch wirklich ein Passwort braucht.

Und auch die Logs durchsehen ob da Sachen drin stehen die nicht drin stehen sollten. Also ganz einfach eigentlich.

Reicht es nicht evtl. schon aus die entsprechenden Log-Files zu löschen? Oder sind diese nicht einsehbar/bearbeitbar?

Klar, du kannst die Datei einfach löschen oder bearbeiten.

Gilt das jetzt nur für externe Datenträger? Verstehe das nicht so ganz. Für die interne Partition nicht, die wurde beim Update auf High Sierra umgeschrieben, sofern es ne SSD ist, bei mir verschlüsselt mit Fire Vault.

Außerdem dachte ich, dass Sierra APFS nicht schreiben, also wohl auch nicht verschlüsseln kann? Im Text steht das jetzt anders.

@Shadow

Im Text wurde das High vor Sierra nur vergessen.

Langsam ist es einfach nur noch lächerlich. Was ist bloß bei Apple los?

Zwei mögliche Erklärungen:

1. Die Organisation ist vollends mit dem Design von Armbändern in Frühlingsfarben ausgelastet.

2. Die ständigen Zusammenstöße mit Glaswänden bleiben nicht ohne Folgen.

3. Viele Entwickler laufen seit Wochen im neuen „Raumschiff“ im Kreis und suchen des Ende des Flures.

Karotte: hast du denn überhaupt das Problem, oder nörgelst du nur hier rum ?

Selbst wenn das Passwort im Logfile eines externen Backups in Klartext da steht, ist immernoch das gesamte Backup verschlüsselt. Man kann also wieder nichts damit anfangen. Wenn du natürlich jemanden Adminzugriff auf dein vielleicht vorhandenen Mac gibst, kann er das Passwort auslesen. Aber dann hast du eh andere Probleme. ;)

@helgehelge: selbst wenn Karotte das Problem nicht hätte … darf er deswegen nicht seine Menung kund tun? Müsste er vorher Dich also den lieben Gott um Erlaubnis fragen? Irre was sich manche hier einbilden …

Die meisten Kommentatoren verstehen die Meldung offensichtlich nicht.

Es geht nur um die Verschlüsselung externer Platten und die ist auch nicht kompromittiert. Das Passwort steht auf der lockalen Platte des Mac im Log. Das Log lässt sich löschen. Wenn man sich sicher ist das niemand fremdes mit Admin Rechten am Mac war, langt die Löschung des Log.

Ausserdem sind nur mit APFS verschlüsselte externe Laufwerke betroffen.

Ok, danke. Habe das falsch verstanden

Das BSI empfiehlt eine Aktualisierung von „High Sierra“.

Ihr schreibt unter vorherigen Versionen von „Sierra“.

Ist dann dieses Problem unter „High Sierra“ auch oder nur unter „Sierra“?

Konnte man überhaupt eine externe mit „Sierra“ in diesem Format formatieren oder ist es nur ein Schreibfehler von euch?

1. April?

Ich glaub bei mir ist das aktuellste installiert.

Bester Kommentar ever

Happy Easter everyone! Don’t get fooled ;-)

Mal abgsehen, dass der Scherz nicht lustig wäre: der verlinkte Artikel stammt vom 30. März.

Auf meinen 2018 haben MacBook Pro ist das aktuellste Mac bereits installiert man sehen in den nächsten Tagen wieder so ist ???

ich habe Touchbennys Aussage oder Frage leider nicht verstanden. :-(