13 Fragen, 13 Antworten

Telekom veröffentlicht FAQ zum Router-Angriff

Zwar arbeitet die Deutsche Telekom zur Stunde noch immer an der Fehlerbehebung der hauseigenen Router, hat sich inzwischen aber mehrfach zum Ausmaß und den Fehlerursachen des großflächigen Internet-Ausfalls geäußert, der seit dem späten Sonntagabend in mehreren Teilen der Republik beobachtet werden konnte.

Gegenüber dem Berliner Inforadio nannte ein Unternehmenssprecher heute erste Zahlen und erklärte:

„Die Schadsoftware war schlecht programmiert, sie hat nicht funktioniert und hat nicht das getan, was sie hätte tun sollen. Ansonsten wären die Folgen des Angriffs noch viel schlimmer gewesen. Die Zahl der akut betroffenen Router ist von 900.000 dramatisch zurückgegangen, wir gehen davon aus, dass wir heute keine Probleme mehr sehen werden.“

Zudem hat die Telekom inzwischen eine FAQ-Sonderseite veröffentlicht, die die häufigsten Fragen zum Netzwerk-Ausfall adressiert. Die drei relevantesten Aussagen könnt ihr im Anschluss lesen.

- Die Router waren offenbar so eingestellt, dass nicht nur die Telekom darauf Zugriff hatte, sondern auch Dritte. Warum waren die Router nicht besser geschützt? – Natürlich waren die Router geschützt: Der Angriff war nicht erfolgreich, die Router wurden nicht infiziert. Hundertprozentige Sicherheit können Sie aber bei keiner IT-Komponente garantieren. Deshalb geht es darum, bekannt gewordene Sicherheitslücken möglichst schnell zu schließen. Das ist hier in Zusammenarbeit mit dem Hersteller erfolgt.

- IT-Sicherheitsexperten sagen, dass die Sicherheitslücke bereits bekannt war. Warum wurde die Lücke nicht früher geschlossen? – Das aktuelle Problem war weder identisch mit der Sicherheitslücke von 2014 noch mit dem Fall, der vor ein paar Wochen in Irland bekannt geworden ist. Die Router wurden in unserem Fall nicht infiziert, der Angriff war nicht erfolgreich. Allerdings wurden Router unserer Kunden durch den Angriff überlastet und sind deshalb abgestürzt.

- Sind die betroffenen Telekom-Router jetzt sicher? – Ja, die Updates der Router verhindern den Zugriff Dritter auf die Fernwartungsschnittstelle. Wir benötigen das Fernwartungssystem, beispielsweise um den Routern zu signalisieren, dass Updates bereitstehen.

Gratis-Flat nach wie vor verfügbar

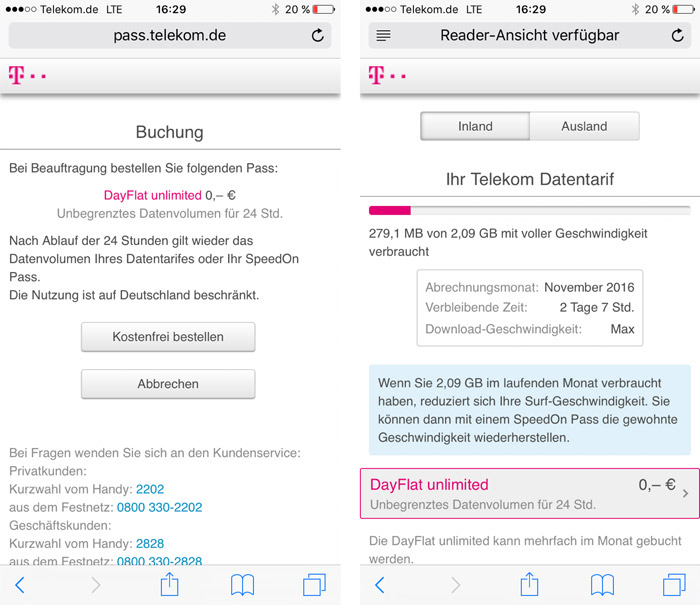

Betroffene Kunden, die auch über einen Mobilfunkvertrag bei der Telekom verfügen, können über pass.telekom.de (URL muss aus dem Mobilfunknetz geöffnet werden) noch immer einen kostenlosen Day-Flat „unlimited“ Pass freischalten, um beispielsweise einen persönlichen HotSpot als Ersatzverbindung bereitzustellen.

Das Ausweichangebot, das die Telekom gestern Abend startete steht noch immer bereit.

2 Mal DayFlatUnlimited umsonst.

Nice.

Solange sich Telekom und Co. vorbehalten jederzeit auf den Router zuzugreifen, solange sind diese Teile nicht sicher.

Da hat man WLAN Verschlüsselung und Passwort für den Router. Aber gleichzeitig eine offene Serviceschnittstelle über die jederzeit auf den Router zugegriffen werden kann.

Und wer sagt denn, daß der Angriff dilettantisch war? Möglicherweise war das nur eine Übeung um zu sehen wie die Telekom reagiert

Der nächste Angriff wird kommen, erfolgreich sein und dann viel Spaß mit der Störerhaftung, die es ja praktisch weiterhin gibt

Dann nimm doch einen eigenen Router! Immer dieses aufgeregte Gemecker, es wird niemand gezwungen.

So viel Unsinn in einem Post… Echt jetzt mal

Äh, das ist opt-in (kein „Vorbehalt“) und muss gezielt angewählt werden (Remote-Support oder so, kostenlos im Kundencenter).

Dieses „Feature“ ist aber IMO default aktiviert!

Ausreichend geschützt?

Blödsinn… gehen wir davon aus, dass das fehlerhafte Update aus dem WAN eingespielt wurde, warum nicht per ACL aufs Telekommanagement Netz beschränkt? Damit der Kunde selber Updates einspielen kann? Warum dass nicht auf Zone LAN beschränken?

erinnert mich etwas an https://de.wikipedia.org/wiki/Stuxnet

Ich sehe da keine Parallelen. Weder beim Infektionsweg noch bei den Angriffszielen.

Die Telekom betont für meinen Geschmack etwas zu oft, dass kein Router infiziert wurde. Haben die alle Router einzeln überprüft? Vielleicht sollte so nur die Aufmerksamkeit von ein paar wenigen erfolgreichen Angriffen abgelenkt werden!?

Ein guter Gedanke aber verschwörerisch anmaßend.

Die Serviceschnittstelle ist aber notwendig.

Diese Funktion versorgt nicht nur den Router bei neuen Updates mit eben diesen, sondern ermöglicht dem Servicetechniker an der Hotline dem Kunden von der Ferne zu helfen in dem ausgewählte Funktionen Remote gesteuert werden können.

Dafür muss der Router allerdings online sein.

Bei jedem Zugriff eines Technikers bekommt der Kunde eine E-Mail sodass kein Techniker sich unbemerkt aufschalten kann.

Die Serviceschnittstelle lässt sich aber wunderbar per ACL auf das Managementnetz der Telekom beschränken… da muss nich jeder drauf…

Unter „notwendig“ versteh ich aber etwas anderes. Andere Anbieter kommen auch ohne aus.

Erinnert an „Blackout“ von Elsberg. Nur (Gott sei Dank) mit viel weniger Auswirkungen.

Geniales Buch. :)

Laut Telekom war das Problem nicht identisch mit der Sicherheitslücke von 2014? Laut SPIEGEL online ist genau diese Lücke https://telekomhilft.telekom.de/t5/Geraete-Zubehoer/Offener-TCP-Port-7547-aus-dem-Internet/td-p/1092313 genutzt worden.

„Natürlich waren die Router geschützt: Der Angriff war nicht erfolgreich, die Router wurden nicht infiziert.“

Dieser Satz mit den Infos drüber klingt mehr nach: zum Glück war die Angriffssoftware so schlecht programmiert, nur deshalb war der Angriff nicht erfolgreich :/

Oder so : Its not a bug, it is a feature… Die offene Serviceschnittstelle nach dem TR069 Protokoll ist beabsichtigt ! Das die Sicherung aber so dilettantisch wie bei der Telekom umgesetzt war (opt. ON und damit Zugriff aus dem WAN ohne Passwortabfrage möglich) ist schon eine ziemliche Dummheit !! Ausserdem ist die Problematik schon seit 2002 (!!!!!) bekannt ! Wo ist die Grenze zwischen Service, den der Kinde will und manchmal auch braucht und dem Sicherheitsbedürfnis des Kunden und des Anbieters ???

Die Telekom kann die Lücke noch gar nicht ohne ein Update geschlossen haben !! Das Update muß ausserdem vom Kunden eingespielt werden !!

AVM hat die Fritzen schon seit dem vorletzten Update (6.3.x) geschützt ! Der rosa Riese war wieder einmal zu träge und zu ignorant !!!

Die Updates werden über EasySupport automatisch eingespeist

Das ist nicht ganz Richtig. Updates können Zentral via Easy Support aufgespielt werden. Deshalb hat man die Funktion ja auch eingeführt.

Da gibts es doch nur eines:

Im Speedport den Easy Support sperren und die Updates selbst „signalisieren“.

Bei Mietgeräten ist der Zugriff via Easy Support aber Vertragsinhalt. Das Gerät gehört in dem Fall nämlich immer noch der Telekom.

Woher wissen die eigentlich, dass der Angriff nicht millionenfach erfolgreich war – vielleicht schon vor Jahren – und die Schadware noch vor sich hin schlummert?

Die gegebenen Antworten sind vorsichtig ausgedrückt, vollkommen naiv und dienen der Beschwichtigung.

Kann man eigentlich einfach die Day Flat Option buchen, auch wenn man nicht Heimkunde bei der Telekom ist? Ich hab nur nen Mobilvertrag und mir wird der Preis für die Day Flat trotzdem für 0€ angezeigt.

Geht problemlos und kostet nix

Habe ich auch jetzt schon 2 mal aktiviert obwohl Zuhause Unitymedia .

Passte gut, da Unity bei mir in der Gegend geplante Ausfälle hatte ;-)

Das Sicherheitsleck war seit 2014 bekannt. Der Drecksladen gefährdet Menschenleben mit seiner laienhaften IT. Jeder sollte die Mistkerle auf Schadensersatz verklagen und dann sollte das Unternehmen sbgewivkelt werden.

Geht’s noch?

Nein, das geht nicht mehr.

Ha ha ha …

(1) Natürlich waren die Router geschützt …

(2) Ja, die Updates der Router verhindern den Zugriff Dritter auf die Fernwartungsschnittstelle.

… also konnte man im Umkehrschluss ohne das Update doch auf die Fernwartungsschnittstelle zugreifen … in der Argumentation Fehler des Angreifers als das eigene Abwehrvermögen darzustellen ist schon an gnadenloser Unverfrorenheit nicht mehr zu überbieten … Solchen Läden muss man kündigen! Sofort!

Letztlich führt der jahrelang durchgezogene Routerzwang zu solch leicht angreifbaren Monokulturen … aber gut, dass auch die Telefonie inzwischen flächendeckend auf IP basiert … da ist dann Onkel Thomas die Misere’s neue „2017er schnelle Versagenstruppe“ telefonisch wenigstens nicht störbar, wenn die AKWs mal „Dampf ablassen“

Ich habe dieses „die Telekom kann sich einfach einwählen“ – Feature deaktiviert. Müssen Updates dann manuell geladen und installiert werden?

Gibt es die Gratis-Flat auch für Mobilcom-Telekom Kunden?

Ich kann da nichts finden unter pass.telekom.de :(

Die DayFlat Unlimited geht auch bei Mobilfunkkunden der Telekom, die keinen Festnetzvertrag haben. Ich bin bei Unitymedia, aber Flat konnte ich gestern kostenlos buchen.