Hacker zeigt Demo-Angriff

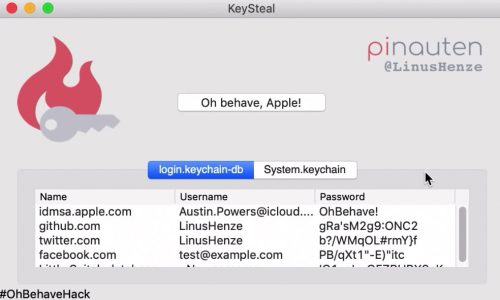

Schwachstelle im Video: macOS-Schlüsselbund gibt Passwörter preis

Auf dem Mac gesicherter Passwörter, also etwa WLAN-Zugangsdaten, App-Kennwörter und Online-Accounts, werden von Apples Desktop-Betriebssystem für gewöhnlich verschlüsselt im macOS-Schlüsselbund abgelegt und lassen sich anschließend nur von Systemadministratoren und stets erst nach störrischer Passwort-Abfrage einsehen. So zumindest die Theorie.

Wie der deutsche Sicherheitsforscher Linus Henze jetzt demonstriert hat, ermöglicht eine System-Schwachstelle, die auch unter macOS Mojave 10.14.3 noch vorhanden ist, den unautorisierten Zugriff auf die im Schlüsselbund abgelegten Kennwörter.

Der Angriffsvektor liegt damit auf der Hand: Entsprechend vorbereitete Drittanwendungen könnten den gesamten Schlüsselbund-Inhalt auslesen und „nach Hause“ übertragen, ohne dafür auf das Administrator-Kennwort angewiesen zu sein. Eine relativ gravierende Schwachstelle, deren Details Henze offenbar erst dann an Apple durchreichen wird, wenn Cupertino das Auffinden von macOS-Sicherheitslücken mit branchenüblichen Geld-Prämien belohnt, die im Rahmen eines Bug-Bounty-Programms ausgezahlt werden.

In this video, I’ll show you a 0day exploit that allows me to extract all your keychain passwords on macOS Mojave (and lower versions). Without root or administrator privileges and without password prompts of course. […] I won’t release this. The reason is simple: Apple still has no bug bounty program (for macOS), so blame them.

Zwar bietet Apple seit 2016 ein eigenes Bug-Bounty-Programm an, zahlt jedoch vergleichsweise wenig Kopfgeld und belohnt vornehmlich Hinweise auf iCloud-, Boot- und Chip-Schwachstellen

Ein ähnlicher System-Fehler wurde von dem Security-Experten Patrick Wardle bereits im September 2017 entdeckt – ifun.de berichtet.

Dann geht nur – Stecker ziehen!

Apple hat immer mehr Baustellen!

:(

Apple hat ja auch immer mehr Geräte und immer komplexere Software.

Zeige mir ein OS das fehlerfrei ist…

Windows?

Android?

FRITZ!Os?

Linux?

Alle haben ihre Bugs die nur auf ihre Entdeckung warten.

Stecker ziehen ist auch nicht die Lösung.

Man könnte aber z. B. Den Schlüsselbund leeren und Alternative Passwortsafes nutzen.

Ja, PW Manager sind gut, erleichtern Logins und können zusätzlichen Schutz geben.

Zusatzinfo „Den Schlüsselbund leeren…“

Das bringt „nur“ für Accounts was, die im Web sind. Die MacBenutzer werden dennoch dort gespeichert. Zertifikate auch.

Auch wenn nun die HD verschlüsselt ist: Wenn ein Programm den Schlüsselbund auslesen kann und jemand dann physischen Zugriff auf dein Geräte hat, kommt man trotzdem an die Daten.

Damit ist der iCloud Schlüsselbund auch betroffen?

Würde mich auch interessieren… dem misstraue ich ja ebenfalls….

Alles auf Deinem Mac. Wie oben geschrieben, schnell den Stecker ziehen. ;-)

Wird der mit der lokalen Keychain synchronisiert bei gleicher Apple-ID?

Dann ist der INHALT der iCloud-Keychain auch betroffen. Die Keychain selbst wohl nicht.

Nein nur der lokale Mac der natürlich auch erstmal entsperrt werden muss.

heini, wenn sie dein Schlüsselbund auslesen können, entsperren sie den Mac schnell

Wirkt ein wenig gierig und hat einen Hauch von Erpressung. „Gebt mir Geld oder ich verrate die Schwachstelle nicht“

Wie Apple auf einfach so eingereichte Problemmeldungen reagiert, hat man ja beim Facetime-Bug gesehen.

Und er hat hier ja noch wesentlich mehr investigativen Aufwand reingesteckt. Ich kann ihn verstehen. Warum sollte er Apples Bugfixing gratis machen?

Wohl eher ein Armutszeugnis für Apple…

Definitiv kein White Hacker. Wer weiß ob sein Programm nicht borab schon alle Daten hatte.

@heine Wie bitte? Das macht sinn, erst heimlich abgreifen und dann unter echten Daten damit prahlen, dass man die Schwachstellen kennt. Es ist einfach traurig, dass solche Leute echt viel Arbeit reinstecken und dann nicht entlohnt werden. Klar kann er es lassen, nur nutzt vielleicht schon jemand anders die Stelle wirklich heimlich aus und Apple lässt lieber schwerwiegende Sicherheitslücken offen, als Branchenüblich nach Überprüfung der angeblichen Lücke ein entsprechenden Finderlohn zu zahlen. Die Angst ist vielleicht zu Groß, dass plötzlich zu viele Sicherheitslücken bekannt werden, weil mehr White Hacker sich angezogen fühlen?

Nö, solange er sie nicht anderen verrät u d sie selber nicht ausnutzt besteht kein Grund, warum er seine Kenntnisse mit Apple teilen sollte. Wenn Apple es abstellen möchte (was ich hoffe) müssen sie es entweder selber herausfinden oder eben für die Dienste eines Dritten bezahlen.

Warum auch nicht? Das ist schließlich sein Beruf. Finde es nur richtig für die investierte Zeit eine entsprechende Entlohnung zu verlangen. Jeder angestellte Sicherheitsmensch bekommt genauso für das finden solcher Schwachstellen seinen monatlichen Lohn.

Ich war letztens im Apple Store. Die wollten mir auch kein iPhone geben, wenn ich denen kein Geld gebe. Das iPhone sollte ganz schön teuer sein, weil die vorher Entwicklungsarbeit da rein gesteckt haben. Ist das jetzt auch Erpressung?

Oh je. Gut das ich kein mac habe. Jetzt stellt sich die Frage, sollte ich vorsorglich meine Zugangsdaten im iCloud Schlüsselbund löschen?

Das kommt als nächstes…

Nein da laut Video es nur lokal auf den Mac geht. Und entsperrt muss er auch sein.

Lade einfach alles in die Microsoft Cloud, ist denke ich mal bestimmt sicherer :-)

:D +1 Nach den meldungen der letzten Wochen :D

Aber über Windows Fehler herziehen. Mensch Apple, was macht ihr für eine S……….

Das Video baue ich dir in 3 Minuten nach. Abscheulicher Versuch Geld zu erbeuten! Glaubt nicht alles was im Internet steht.

Jemanden einer Lüge zu bezichtigen, ohne Beweise zu haben das es eine Lüge ist, ist aber so ziemlich das gleiche.

Wenn er auf eine Reaktion von Apple wartet wird er es schon nachvollziehbar reproduzieren können.

Das ist genau wie beim Video mit dem FaceTime Bug. Bei dem Video wurden die iPhones sogar aus dem Bild genommen. Aber alle glauben dem sofort, weil es ja gegen Apple gerichtet ist. Zum Glück gibt es hier noch einige Leute mit Verstand, wie Heini, revosBack, uns beide und wenige mehr.

Wenn die Videos echte Fakes sind, dann wird Apple diese – nach Widerlegung der Behauptungen – dazu benutzen, um die Sicherheit zu bewerben.

Wow, der Satz … :) Aber so würde ich es machen.

Erpressung!

Was erlaube „Hacker“ alle in Gefahr zu bringen!

Unglaublich die 5min of Fame Internetz-Leutz heutzutage

Das wäre garnicht gut. Und Apple könnte sich Zeit lassen, da sowas mit bezahlten Apps aus dem AppStore ja theoretisch nicht möglich ist…

Wie jetzt? Die Schwachstelle publik machen aber sie nur gegen Geld dem Softwarelieferanten geben? Damit werden alle Nutzer geschädigt, ist doch jetzt für böswillige Hacker eine Blaupause zum Datenklau offen gelegt. Man kann ja gern Geld verlangen, dann aber ohne das Ganze komplett öffentlich zu machen. Wenn man es veröffentlicht, sollte man auch dem Lieferanten wie man es schließen kann.

Er veröffentlicht ja nicht wie es funktioniert sondern demonstriert nur das es funktioniert.

Ok, böswillige Hacker wissen jetzt, dass es geht, aber nicht wie.

Apple weiß das jetzt aber auch. Apple kann ja auch nach dem Fehler suchen. Die haben enorme Ressourcen und Zugriff auf den Code, der hinter der Software steckt.

Die haben also auch die Möglichkeit, selber zu suchen, oder ein Bugbounty Programm einzurichten. Apple könnte dem Kerl auch einfach ein Angebot machen, nur ihn zu bezahlen. Dann könnte man sehen, ob es ihm nur ums Geld geht, oder um die Änderung in Apples System.

Es gibt ja schon ein Programm um solche Leute zu bezahlen. Nur eben nicht wie bei anderen Firmen. Sie sind halt unter dem Durchschnitt in der Branche.

Es ist ihm also so wenig Geld. Das ist alles

@John W.: Es gibt kein Programm das bei Fehlern in MacOS zahlt.

Hotte, dein Satz „Es gibt kein Programm das bei Fehlern in MacOS zahlt.“ in der Praxis:

Ich fordere sofort so ein Programm. Bei jedem Fehler wird mir ein Obolus überwiesen ;)

Und wieder wird die gleiche Sau wie sonst such durch das Dorf getrieben.

Man muß sich zuvor aktiv den Trojaner installieren.

Finde die Taktik ganz nett… So weiß JEDER, dass es die Lücke gibt. Es muss ja nicht Apple sein, die Ihn auszahlen

Finde, dass das keine Erpressung ist. Wenn Apple sich Externe Berater holt, die die Systeme auf Sicherheit hin testen, dann kostet das tausende Euro am Tag mit unklarem Ausgang. Hier hat jemand das Risiko nichts zu finden auf die eigene Kappe genommen, hat jetzt was signifikantes gefunden, das sollte Apple schon was wert sein.

Warum Apple immer noch kein Programm hat, liegt wohl am Marketing: hat ja auch gewirkt, glauben ja viele das Mac um ein vielfaches sicherer sei, als ein aktuelles Windows. …. gibt Unterschiede aber nicht so groß, wie man Allgemein hin annimmt. Übrigens, für all die Apple-Fans eines vorweg: nur ein OS hat NATO-Freigabe. Guess.

Es gibt ein Programm, steht doch oben. Nur halt weniger als in der Branche üblich. Sie sparen hier halt. Das ist alles.

Trotzdem ist es eigentlich frech diese nun zu veröffentlichen mit der Aussage das er mehr geld will.

Die Leute, welche hier von Erpressung oder 5min of Fame reden arbeiten hoffentlich auch ehrenamtlich. Sicherheitsforscher müssen auch ihre Rechnungen bezahlen und sorgen unter Umständen dafür,das Millionen Nutzer ihre Systeme ohne Sorgen nutzen können. Und das sollte auch entsprechend entlohnt werden.

Hoffentlich werden alle Mac Versionen gefixt und nicht nur Mojave.

Mittlerweile kriege ich nen Hals !

Bevor ich HomeKit aktiviert habe, war der Schlüsselbund bei mir aus diesem Grund immer ausgeschaltet.

Früher war es wohl einfacher immer die gute Firma zu sein.

Apple löst irgendwie Microsoft mittlerweile ab…

Chillt doch mal. Immerhin gibt es vier neue, sensationelle, noch nie dagewesen animojis. Ich habe das Gefühl Apple ist etwas überfordert.

Tim: Hey Zuckerberg, mit dem nächsten Update lass ich mal kurz das Portal offen. Greif zu ;)

Zuckerberg: Selber Preis wie immer?

Tim: Selber Preis wie immer ;)

Tim: Hey Google, …

Tja.

Prämisse: Man muss dem Mann glauben. Das Demo-Video ist kein Beweis, dass er es wirklich geschafft hat.

Er soll sein Hack-File mal jemand Vertrauenswürdiges schicken (mir zum Beispiel ;-) und wenn es bei mir funktioniert, bestätige ich das. So bleibt es schlicht eine Behauptung.

Erstmal muss das Schadprogramm ja auf den Rechner. Also kein Grund zur Panik.

Das „Schadprogramm“ kann jede beliebige Software sein, eventuell sogar welche,die du über den App Store auf deinem Mac beziehst.

Muhahahahahahaha. Ich weiß warum ich den Schlüsselbund von Anfang an nie genutzt habe.

weil er sicher ist ?

Wirkt hochgradig unseriös

Das ist doch wieder genau so ein Schwachsinn wie die Lücke in FaceTime. Ein Video das irgendwas beweisen soll.

Wenn es so wäre, wie dargestellt, sollte man diesen Kerl einsperren. Es kann doch nicht sein, dass jemand so eine Lücke findet und dann nicht an Apple weitergibt, nur weil Apple nichts dafür bezahlt.

Einsperren? In welchem Land oder Epoche leben Sie? Ich setze mein Vermögen als Einsatz, dass Sie oder Ihr Bekanntenkreis mal etwas Graues gemacht haben. Sperren Sie bitte alle weg!

Little Snitch sollte das nach Hause senden verhindern, vorausgesetzt man hat dem selbst installierten Trojaner die Rechte beschnitten.

Wenn es so einfach wäre! Jedes Programm/App die ihr auf euren Mac installiert, könnte ein Trojaner sein. Mit jedem Update, könnte sich eine gute App in einen Spion verwandeln. Auch Apple scheint nicht alle schwarze Schafe im AppStore rechtzeitig zu erkennen – oder wer will hier seine Hand ins Feuer legen?

Könnte ein Fake sein, also ruhig bleiben.

Kommentar YT:

„Fake. If it was real then you would now

– Add a new password to keychain

– Show the password

– Re-run the hacktool.

For all we know, you pre-loaded the hacktool with those passwords. Your video doesn’t show enough.“