Angriff im Video

PoisonTap: USB-Dongle greift Netzwerkverkehr am Mac ab

Trotz aktiver Bildschirmsperre lässt sich der Netzwerkverkehr aktueller Mac-Modelle über den USB-Port der Maschinen mitlesen, sichern und manipulieren, ein entsprechend vorbereiteter USB-Dongle, der sich macOS gegenüber als Netzwerk-Komponente ausgibt, reicht bereits aus.

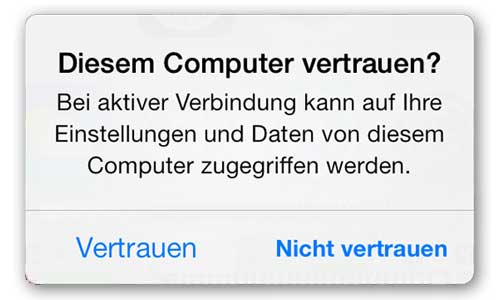

Die Vertrauensfrage: iOS stellt sie bereits

Darüber informiert der Sicherheitsforscher Samy Kamkar, der den Angriff nicht nur in einem ausführlichen Youtube-Video dokumentiert, sondern auch den Quelltext seines „PoisonTap“ genannten Projektes veröffentlicht hat.

Zum Bau des PoisonTap setzt Kamkar auf den preiswerten Mini-Computer Raspberry Pi Zero, der seine Stromversorgung direkt aus dem USB-Anschluss des angegriffenen Macs bezieht. In einen USB- oder Thunderbolt-Port eingesteckt, gibt sich der Raspberry Pi Zero als Ethernet-Gerät mit Routing-Fähigkeiten aus und überredet macOS einen Großteil des Netzwerkverkehrs an das Dongle weiterzuleiten.

Laufen Netzwerkanfrage beim PoisonTap-Dongle auf, sichert der Stecker die übertragenen HTTP cookies der Top-1.000.000 Webseiten und installiert nebenbei eine webbasierte Hintertür, die den späteren Fernzugriff auf laufende Browser-Sitzungen ermöglichen.

Die komplette Dokumentation des Angriffs könnt ihr auf dieser Projektseite nachlesen. Das Fazit: So lange Apple seine Desktop-Maschinen nicht um die bekannte iOS-Vertrauensfrage ergänzt, empfiehlt Kamkar beim Verlassen des Arbeitsplatzes stets den Browser zu schließen.

PoisonTap is built for the $5 Raspberry Pi Zero without any additional components other than a micro-USB cable & microSD card, or can work on any Raspberry Pi (1/2/3) with an Ethernet-to-USB/Thunderbolt dongle, or can work on other devices that can emulate USB gadgets such as USB Armory and LAN Turtle.

Ich würde deshalb nicht ständig meinen Browser schließen. Das Szenario setzt zu viel Arbeit voraus, um im großen Stil angewendet zu werden. Bei kritischen Geräten, bei denen das Interesse für so einen Angriff größer ist, mag das was anderes sein.

Ja, man benötigt direkten Zugriff/Zugang zum Rechner. Ist aber schon interessant, dass es doch „so einfach“ geht. Ein unzufriedener Mitarbeiter könnte theoretisch schon reichen.. ich finde das schon heftig, dass es so „leicht“ geht

Das werde ich mal (bei mir) testen, wenn genug Zeit ist.