Bluetooth-Geräte zweckentfremdet

Missbrauch des „Wo ist?“-Netzwerkes: Forscher zeigen neue Tracking-Methode

Sicherheitsforscher der George Mason University haben eine Angriffsmethode entdeckt, mit der normale Bluetooth-Geräte unbemerkt zu Trackern werden können. Die Methode namens „nRootTag“ soll es ermöglichen, Computer, Smartphones oder Smartwatches so zu manipulieren, dass sie sich ähnlich wie ein AirTag verhalten. Dadurch könnten Geräte ohne Zustimmung ihrer Besitzer über Apples „Wo ist?“-Netzwerk geortet werden. Dies könnte nach Einschätzung der Forscher nicht unerhebliche Risiken für die Privatsphäre und Sicherheit von Nutzern mit sich bringen.

Das „Wo ist?“-Netzwerk basiert auf Millionen von Apple-Geräten, die Standortdaten verschlüsselt weitergeben. Eigentlich dient dieses System dazu, verlorene Gegenstände zu finden. Die Forscher zeigen jedoch, dass es auch genutzt werden kann, um Personen unbemerkt zu verfolgen.

- PDF-Paper: Tracking You from a Thousand Miles Away!

Angriff ohne tiefgehende Systemrechte möglich

Die „nRootTag“-Methode benötigt keine erweiterten Rechte auf dem Zielgerät. Eine Software verändert die Bluetooth-Signale, sodass sie als „verlorene“ Nachrichten erkannt werden. Apple-Geräte in der Nähe nehmen diese Signale auf und senden sie verschlüsselt an die Apple-Cloud. Ein Angreifer kann diese Daten später abrufen und entschlüsseln.

Laut den Forschern sei der Angriff mit handelsüblicher Hardware umsetzbar. Zur Berechnung der erforderlichen Schlüssel könnten leistungsfähige Grafikkarten genutzt werden. Apple hat Sicherheitsupdates veröffentlicht, um das Problem zu beheben. Diese Patches sind in verschiedenen Versionen von iOS (ab iOS 18.2), macOS (ab macOS 15.2) und watchOS (ab watchOS 11.2) enthalten. Dennoch besteht weiterhin ein Risiko, wenn ungepatchte Geräte in der Nähe sind.

Ähnliche Forschungsergebnisse aus Deutschland

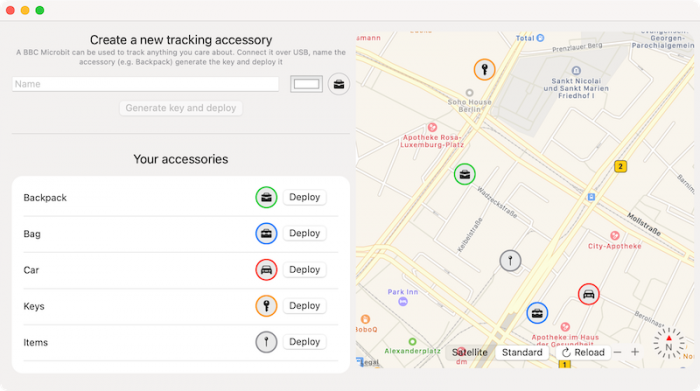

Bereits 2021 hatten Sicherheitsforscher der Technischen Universität Darmstadt eine Möglichkeit vorgestellt, Apples „Wo ist?“-Netzwerk für eigene Zwecke zu nutzen. Ihr Open-Source-Projekt OpenHaystack ermöglicht es Anwendern, eigene Tracker zu erstellen, die auf dem Apple-Netzwerk basieren. Dabei wurde offengelegt, dass das System auch von Drittanbietern missbraucht werden könnte.

Die Forscher hatten bereits 2019 Sicherheitsprobleme im „Wo ist?“-Netzwerk entdeckt und Apple darauf hingewiesen. Ein zentrales Problem war der ungeschützte Zugriff auf Standortdaten, die potenziell für eine längere Zeit gespeichert werden konnten. Apple hatte die gemeldeten Schwachstellen mit späteren macOS-Versionen behoben.

Sollte man deswegen Wo ist? ausschalten?

Wenn ich es richtig verstanden habe, dann ist es seit 18.2 korrigiert

Nein. Ist alles bereits lange gefixed. Also einfach automatisch Updates aktivieren.

Also seit 18.2 bereits korrigiert?

Steht doch eindeutig da . einfach mal Artikel bis zum Ende lesen.

handy aus – und Hirn einschalten :)

Lest bitte den Artikel. Das hat weniger mit euren Apple Geräten zu tun als damit dass eurer PC plötzlich zum AirTag wird ohne dass ihr das wollte. Ob ihr selber dabei Apple nutzt ist egal.

Apple sollte den Patch auf alle Geräte pushen. Ist ja technisch möglich.

Selber den Artikel noch einmal lesen, es hat zur Gänze was mit Apple zu tun.

Das Netzwerk kann faktisch unkontrolliert genutzt werden, die Keys sind zu dürftig.

Dann sollten sie es automatisiert bei allen Geräten deaktivieren, die kein 18.2 drauf haben. Denn die sind es dann ja, die die Daten durch den Fehler weiterleiten. Darum geht’s doch hauptsächlich.

Die das weiterleiten können wenn jemand mit krimineller Energie in der Nähe ist der die Schwachstelle nutzen kann… Aber warum nicht einfach Updates machen?

Spannend bleibt ja die Frage wie diese Software auf die Geräte kommt. Dazu steht nur im Artikel, dass dafür keine Rechte eingeräumt werden müssen. Wie kann sich diese dann auf dem betroffenen Gerät aufsetzen?

Klingt ja dann nach einem Microsoft Problem

Naja, anscheinend muss da jemand eine Software installieren, die aber eben keine Admin-Rechte benötigt, um das Bluetooth-Signal zu manipulieren. Klingt jetzt zwar nicht „gut“, man würde annehmen, um Funksignale zu verändern, wären zumindest Admin-Rechte erforderlich. Allerdings relativiert sich das dann, wenn man bedenkt, dass wenn jemand Zugang zu deinem Rechner bekommt um Software zu installieren, hat der den Login-Bildschirm eh schon überwunden, kennt also das Passwort, und kann so auch beliebige andere Spionagesoftware installieren. Dass dann zusätzliche Gefahr durch BT entsteht, ist eher unwahrscheinlich. Sobald jemand Software installieren kann, ist eh schon alles verloren…

Zum Beispiel durch eine iOS-App, die nach der Berechtigung für Bluetooth fragt. Die kann dann senden was sie will.

Aber Achtung: es geht auch um andere Bluetooth-Geräte (nicht zwingend Apple) die man mit dieser Methode trackbar machen kann.

Soll heissen: jedes Bluetooth-Gerät kann diese Pakete aussenden und solange diese von einem ungepatchten Apple-Gerät empfangen und ins FindMy-Netzwerk gepusht werden, ist das entsprechende Bluetooth-Gerät trackbar.

Warum kann man die AirTag Unterstützung nicht selbstständig, separat abschalten?

Abgesehen von der Sicherheit, jeder kann mein Datenvolumen zu meinen Provider, ungefragt benutzen.

Super.