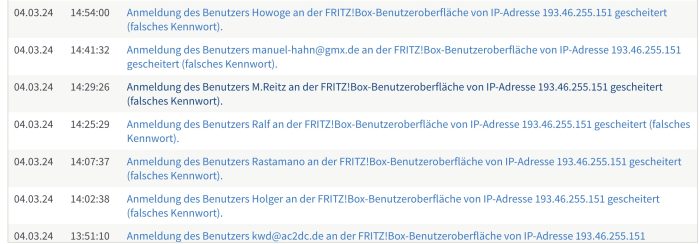

FRITZ!Box > System > Ereignisse

FRITZ!Box unter Beschuss: Gescheiterte Anmeldeversuche von 193.46.255.151

Die Ereignisprotokolle der eigenen FRITZ!Box sollten im besten Fall so gut wie keine Einträge beinhalten. Hier und da darf der eigene Router gerne mal über einen kurzzeitigen Internetausfall informieren, melden, wenn sich Benutzer an der FRITZ!Box-Oberfläche angemeldet haben und darüber Auskunft geben, welche Portfreigaben gerade aktualisiert wurden – ansonsten jedoch sollte die im Bereich FRITZ!Box > System > Ereignisse angezeigte Liste aber eigentlich leer bleiben.

FRITZ!Box > System > Ereignisse

Aktuell quillt diese bei vielen Anwendern jedoch schon fast über. Wie mehrere ifun.de-Leser berichten, meldet die Ereignisübersicht eine Vielzahl unautorisierter Login-Versuche, die Kennwörter durchprobieren und sich dabei nicht besonders schlau anstellen.

In den uns vorliegenden Fällen erfolgen die Zugriffe nicht mal von unterschiedlichen IP-Adressen, sondern stets von der selben IP (193.46.255.151). Diese probiert offenbar bekannte Kombinationen aus Passwort und Benutzername durch und hofft dabei auf valide Zugangsdaten für FRITZ!Box-Router zu stoßen.

Eine Technik, die wenig erfolgversprechend aussieht, FRITZ!Box-Besitzer jedoch daran erinnert, dass selbst gesetzte Zugangspasswort noch mal auf seine Festigkeit hin abzuklopfen.

Have I Been Pwned?

Grundsätzlich seid ihr gut damit beraten, in gelegentlichen Abständen die Webseite Have I Been Pwned zu besuchen und hier die eigenen E-Mail-Adressen und Zugangsdaten auf deren Verbreitung im Darknet hin zu überprüfen. „Have I Been Pwned?“ sammelt die Inhalte aus bekannt gewordenen Datenlecks und gleicht diese mit euren Eingaben ab. Sollten eure Zugangsdaten bei einem Hack in der Vergangenheit abhandengekommen sein, informiert „Have I Been Pwned?“ hier entsprechend tätig zu werden.

Die Zunahme von Zugriffsversuchen auf FRITZ!Box Router sind an sich erst mal kein Grund zur Sorge, es kann jedoch nicht schaden, die fragliche IP-Adresse zu blocken, um so erst gar keine bzw. keine weiteren Login-Versuche mehr zuzulassen.

Hatte ich seit einiger Zeit auch schon festgestellt. Ich habe dann den ganzen Adressblock auf die Blacklist gesetzt. Seit dem ist Ruhe.

https://www.deskmodder.de/blog/2024/03/13/avm-fremder-zugriff-von-extern-durch-myfritz-dienst-moeglich/

Ich empfehle aktuell folgende IP Adressen in die Sperrliste einzutragen. Diese haben ebenfalls in den vergangenen Monaten zahlreiche Zugriffsversuche auf FritzBoxen gestartet.

2.57.121.75

2.57.121.114

2.57.121.230

5.34.180.208

45.95.147.28

92.118.39.253

152.89.162.194

162.55.244.10

185.232.52.7

185.232.52.36

193.46.255.19

193.46.255.53

193.46.255.150

193.46.255.151

193.46.255.168

193.46.255.250

217.12.220.5

2001:ac8:22:1000::42b6

2001:ac8:22:1000::a14d

2001:ac8:28:5000::1db0

2001:ac8:28:5000::81ee

2001:ac8:28:7000::1d0b

2001:ac8:28:7000::6d9

2001:ac8:28:7000::6303

Woher stammt diese Info, wenn man fragen darf?

Schaut mal auf

https://www.borncity.com/blog/2024/03/11/externe-zugriffsversuche-auf-fritzbox-systeme-die-per-internet-erreichbar-sind-mrz-2024/ vorbei.

Die genannten Adressen befinden sich dort im Diskussionsanhang zu der Meldung.

Vielen Dank!

Interessant,eine davon wollte auch bei mir anmelden. Woher sind die hier veröffentlichten IP Adressen?

Tatsächlich bei mir auch… seit Tagen :-|

Die IP Adressen stammen aus aktuellen und vergangenen Zugriffsversuchen auf in Deutschland verteilte, unabhängige FritzBoxen, die wir verwalten.

Wieso sollte man die FRITZ!Box Anmeldung bitte überhaupt von außen erlauben?

Soll man nicht, kann man aber….

@FraggDieb: Zum Beispiel, damit die Fritz!Smarthome App von unterwegs funktioniert und man zum Beispiel Heizungen hochschalten kann, wenn man früher als geplant heimkommt. Oder um mit der MyFritz App einen Anrufbeantworter von unterwegs ein- oder auszuschalten.

Unterwegs melde ich mich via VPN zuhause an.

Da ich dann auf dem (virtuellen) Heimnetzwerk bin, brauche ich keinen Zugriff von draussen zulassen.

Um VPN nutzen zu können braucht man DynDNS

Nein, nur (das eingebaute) WireGuard.

Glaub mir, du führst ein Kampf gegen Windmühlen. Deaktiviere den Onlinezugriff und richte dir VPN ein.

wo genau?

Danke!

bei mir auch noch von

51.158.24.157

Zumindest einige Adressen werden gehostet in England. Wer weis wo die Angreifer her kommen.

Das Ereignisprotokoll is bei mir schon relativ lang. Schuld daran sind der Repeater und die AVM-Smarthome Geräte :D

Oder einfach sämtliche Dienste der FRITZ!Box fürs Internet zu deaktivieren. So das sie nicht im Internet steht.

https://www.youtube.com/watch?v=nrAtOefKX9g

Es sollte auch erwähnt werden, dass das nur bei Usern relevant ist, die die Fernwartung aktiviert haben!

Oder nen VPN.

Erläutere das doch mal bitte. Bin gespannt und hole fix Popcorn.

Gruß

dermitschi

Bei mir tauchen keine fehlgeschlagen Anmeldungen auf. Ich habe diesen Artikel trotzdem zum Anlass genommen mein uraltes 0815 Passwort mal durch ein sicheres zu ersetzen.

Man sollte hier – Internet / Freigaben / FritzBox-Dienste / Internetzugriff – einfach nichts aktiviert haben. Dann ist man safe, oder?

Richtig, so habe ich es gemacht und seitdem ist Ruhe.

Aus der Ferne kann ich die Box über VPN erreichen.

Ist das dann nicht das gleiche in grün?

@Jaja, vom Grundprinzip ja. Nur braucht man beim VPN deutlich mehr an Daten, als bei den MyFritz Fernzugang.

Korrekte Lösung. Das wäre ein Update im Artikel wert

Danke, war bei uns auch der Fall – habe die genannte IP Adresse (welche es bei uns auch versuchte) gleich geblockt.

Fernzugriff deaktivieren. Gibt keinen Grund dafür

FraggDieb: Wie kannst du wissen, ob der Anwender* diesen Dienst benötigt oder nicht?

@KaroX: wenn man ihn benötigt, dann sollte man auf die Fritzbox über einen sicheren, verschlüsselten Tunnel (VPN) zugreifen.

IP Sperrliste (ab FritzOS 7.50) unter Internet / Filter / Listen

+1

Danke für die Info. Hier wird tatsächlich seit 29.02.24 nachts versucht sich mit wilden Namen einzuloggen.

Vpn aktivieren(fernzugriff wird dazu nicht mehr benötigt), zwei factor aktivieren.

Danke für die Info. Hatte auch Zugriffe unter der gleiche IP Adresse!

Ich hatte solche Zugriffe schon vor Monaten im Log entdeckt, immer von der gleichen IP-Adresse (eine ähnliche wie die hier genannte). Als ich sie auf die Sperrliste setzte, hatte der Spuk zum Glück ein Ende.

Fernzugriff deaktivieren, braucht man nicht!

Ja, haben wir verstanden, dass du das nicht brauchst. Aber andere Leute brauchen es vielleicht.

Habe bei mir schon immer beim login auf Benutzername und Passwort eingestellt und trotz Fernzugriff keinerlei Loginversuche im Log.

Moin,

hatte bis gestern auch keine unbefugten Zugriffsversuche. Hab dann. den Internetzugriff deaktiviert, seid dem keine Zugriffsversuche mehr und zusätzlich die IP – Adresse gesperrt

Du hattest keine Zugriffe, hast den Zugriff gesperrt und nun auch keine Zugriffe? Verstehe nur ich deine Aussage nicht?

Ja hab nach der Sperrung keine Zugriffe mehr

lies noch mal deinen Text

Hab daher nur noch WireGuard aktiv. Wenn ich von der Ferne drauf will, VPN aufbauen und dann ins lokale Netz. Fertig!

Fürs VPN braucht es kein WireGuard.

WireGuard ist VPN, also sagt er nichts falsches. Er hat WireGuard aktiv dadurch baut er VPN mit WireGuard auf.

Stimmt komplett, nur brauchst meines Wissen dafür auch die WireGuard App am iPhone. Beim „reinen“ VPN langt die Funktionalität die iOS mitliefert schon.

WireGuard ist halt tausend mal besser als klassisches VPN.

Du meint ipsec. WireGuard oder ipsec sind VPN Protokolle. Und WireGuard hat seine Vorteile zu ipsec. Egal ob man auf dem iPhone noch WireGuard braucht.

IPSec ist halt viel langsamer als WireGuard. Die App braucht man auch nur 1x um das Profil zu laden. Danach bleibt die geschlossen, bis man ein neues Profil von einer anderen FritzBox laden will. Auch bleibt bei WireGuard die VPN an, auch wenn wenn man das iPad oder iPhone eine Weile nicht benutzt. Man muss manuell ein und ausschalten. Dies bedeutet mehr Sicherheit. Bei IPsec fliegt man raus.

Die App wird nicht zwingend benötigt! Aber der Sinn und Zweck von VPN über WireGuard, ist die vergleichsweise Einfache Einrichtung der Profile über den QR-Code ^^

Für VPN braucht es kein WireGuard. Ja, stimmt. Es gibt viele VPN-Protokolle, IPsec, IKE, PPTP, L2TP, OpenVPN (manchmal auch SSL-VPN genannt) und schließlich auch WireGuard.

Jedes VPN-Protokoll hat gemeinsam, man benötigt auf einer Seite einen Server und auf der anderen Seite einen Client. Wie bei jeder anderen Client-Server-Anwendung auch. Im Falle von VPN ist eben der IPsec-Client in iOS schon eingebaut, WireGuard noch nicht, weshalb man dafür eine App benötigt. Ebenso ist es bei OpenVPN.

Unter Linux ist übrigens der WireGuard-Client schon „eingebaut“.

VPN ist ein virtuelles Privates Netz, losgelöst welches Protokoll / welche Software man dafür verwendet.

WireGuard hat den Vorteil, es ist Netz-unabhängig. Ich nutze WireGuard schon länger auf meinem iPhone und habe es automatisch (on Demand) außerhalb meiner WLAN-SSID aktiv. So kann ich unterwegs meinen Pi-Hole als DNS nutzen. Aber auch Dienste, die ich zuhause hoste, kann ich so ganz einfach nutzen. Wie z. B. schnell mal die KeePass-Datei über Samba und Documents ziehen, ohne darüber nachdenken zu müssen, erst VPN einzuschalten.

Ein Rätsel ist mir jedenfalls (back to topic) wieso so viele Leute den Fernzugang von der Fritzbox nutzen. Da öffnet man ein Scheunentor und dann muß man sich eben mit solchen Anmeldeversuchen arrangieren.

Als coole vpn Software kann ich Passepartout empfehlen. Kann verschiedene vpn Protokolle und auch vpn on demand.

WireGuard konfigurieren muss leider über eine Datei importiert werden, qr Code geht noch nicht.

Stimmt nicht, WireGuard bietet QR ebenfalls an.

Da muss nix importiert werden.

Um es den Hackern nicht ganz so einfach zumachen sollte man sich jede Nacht über die Zwangstrennung eine neue IPP Adresse geben lassen. Das ganze kann auch bei jedem Internettouter passieren egal wo die herkommen

Um es den nicht so leicht zu machen, sollte man den Fernzugriff deaktivieren und auch auf MyFritz verzichten.

Am besten vom Internet trennen?

Wie Oben auch diese unqualifizierten Aussagen von dir Ichy.

Ich schreibe wirklich nicht viel hier, wenn dann Hilfe zu geben. Das ist mein zweiter Beitrag (Oben das Erste) wo ich mal meine Meinung sage. Manche habt nur noch dieses „Oberlehrerhafte“.

Macht weiter so…

Es hat mit Oberlehrerhaft wenig zu tun, die meisten Anwender benötigen den Fernzugriff nur nicht und auch die MyFritz Dienste nicht. Die es benötigen sind sich der Gefahren bewusst oder nutzen sogar andere Methoden um übers Internet ins eigene Netzwerk oder auf die FritzBox zu kommen.

Aber ja, für viele wäre es gut wenn sie Ihren Router gleich vom Internet trennen würden. Diverse Kommentatoren hier zeigen ja immer wieder wie wenig Ahnung sie haben von IT, musst dazu nur in die Artikel von Sideloading oder den Alternativen App Stores schauen.

Einfach normal das man das deaktiviert , was man nicht braucht oder nutzt, denn wenn mehr Dienste im Internet sind desto mehr Angriffs Möglichkeiten vorhanden sind. Internet rauschen.

Katie: Nur, dass du einen festen DNS-Namen für deine Friz!Box bei der Funktion „Fernwartung via MyFritz“ erhältst und somit bringt dir die Zwangstrennung gar nichts.

Was das für ne Info. Sie macht doch automatisch gegen 03:30 Uhr ein Trennung und holt sich ne neue IP- Adresse.

Beschäftige dich doch mal mit myfritz, dann verstehst du die Info.

Man soll ja auch MyFritz nicht nutzen. So mit fallen die Probleme nicht an.

Danke für die Info. Wenn das Internet ohne Probleme läuft, schaut man ja selten ins Ereignisprotokoll.

Ich hatte ebenfalls fehlgeschlagene Versuche von dieser IP Adresse.

Direkt blockiert.

Ich würde empfehlen auch noch den Stealth Modus zu aktivieren, der ist irgendwo in den FRITZ!Box Einstellungen versteckt, dieser Modus erschwert Portscans aus dem Internet. https://fritzhelp.avm.de/help/de/FRITZ-Box-7590-AX/avm/021/hilfe_sicherheit_filter

Danke für den Link. Das war für mich auch neu.

Stealth Modus aktiviert und SMPT Port 25 blockiert, alles gut.

Der ist Standard mäßig immer aktiv.

Danke für die Liste!

Leider hat AVM keine offiziellen Alexa Skills, sodass ich das eingeschaltet haben muss.

Habe ich gerade auch festgestellt. Alexa findet Hub nicht mehr. Musste FB Smart Skill komplett neu installieren.

Ist das für die SmartHome-Geräte von AVM notwendig? Wenn ja, dann ist es ja ziemlich unschön den Traffic einmal um die ganze Welt zu schicken, nur um eine Steckdose oder anderes steuern zu müssen – oder?

Ich glaube der Skill selber kommt aus Deutschland. Man muss einen Benutzer in der Fritte anlegen der nur Smart Home Rechte hat. Bei zu vielen Rechten funktioniert die Einrichtung nicht. Eher traurig, dass AVM selber keine anbietet.

Braucht niemand und will auch niemand wissen.

Nur heute und das circa 10x….

Wenn es immer dieselbe Adresseist frage ich mich warum die ISBP diese nicht sperren. Ebenfalls frage ich mich warum die FRITZ!Box nicht irgendwann die Anmeldung blockiert bzw. mit einem Timer versieht und das zeitfenster verlängert bevor sich wieder eingeloggt wird

Guter Punkt. Das frage ich mich ehrlich gesagt auch.

Wo finde ich die Einstellungen zu der Fernverbindung?

Ich frage mich, warum überhaupt der FritzBox Login erreichbar ist, wenn doch ausschließlich der Zugang via MyFritz akzeptiert wird. Alle anderen Zugriffe sind deaktiviert. Und dennoch hab ich Login Versuche?!?

Myfritz ist ein DynDNS Dienst der die FRITZ!Box im Internet erreichbar macht. Wenn jemand die ip Adresse oder url Adresse deiner FRITZ!Box rausfindet muss er sich nur versuchen einzuloggen.

Nur hab ich die Fernzugang via HTTP/S deaktiviert. Also selbst mit IP dürfte niemand auf die Login Seite kommen. Nur der Weg über myFritz ist frei.

Für Linux nennt sich sowas fail2ban.

Sperrt nach 3 Versuchen die IP für 24h.

Sollte AVM mal nachdenken im nächsten Update

Vielleicht auch den default Login Namen umbenennen, das er nicht „admin“ ist, zudem alles von außen schließen was man nicht wirklich nutzt, stattdessen auf VPN setzen und das Passwort komplex setzten und mfa aktivieren.

Ein sehr guter Tipp den man hier im Artikel erwähnen sollte!

Ps: es Versteht sich von selbst, das das FRITZ!Box Kennwort wie jedes andere auch nicht irgendwo anders auch verwendet wird. So wird bei einem Hack eines Dienstes nicht auch eure FRITZ!Box gleichzeitig kompromittiert.

Speichert das zufällige komplexe lange Passwort in euren passwortmanager.

Vielen Dank für den Hinweis. Bei mir war/ist es auch die gleiche IP, die sich schon seit Wochen austobt…

Ich sag nur: VPN

Was soll da besser sein? Um die FRITZ!Box von außen mit VPN Verbindung zu erreichen brauchst einen DynDNS Dienst wie MyFritz oder eben einen anderen. Kennt man diesen Dienst kann man was scannen und versuchen reinzukommen.

bei mir auch von 193.46.255.151

Habe in den letzten Tagen auch von eben dieser Adresse jede Menge Anmeldeversuche.

Mein Eindruck ist: ich hatte vor einiger Zeit mal VPN-Tools vom Google-Store ausprobiert. Und ab da begannen die Attacken.

Möglich, dass da Daten abgegriffen wurden.

Auch bei mir seit 02.03.2024 permanente Anmeldeversuche von der IP 193.46.255.151 mit unterschiedlichsten Anmeldenamen.

Erschreckend, wie viele Leute den Fernzugriff aktiviert haben, obwohl sie diesen wahrscheinlich überhaupt nicht brauchen und falls doch, mit einer VPN Verbindung besser dran wären, das aber zu umständlich finden. Und dann auch noch auf die Ratschläge der IT-Experten pfeifen, aber die ersten sind, die meckern, wenn ihre FritzBox doch mal gehackt wird. Nicht über solche plumpen Anmeldeversuche, sondern weil eine Sicherheitslücke ausgenutzt wurde, wie ihn AVM vor noch gar nicht so langer Zeit hatte.

Man sollte aber wissen, auch ein VPN zur FRITZ!Box ist ein DynDNS Dienst nötig. Wenn man diesen kennt ist auch vieles möglich.

Massenweise Anmeldungen bei mir! Habe Internetzugriff deaktiviert.

Was ist mit MyFRITZ!?

So lange man nicht von außen (unterwegs) auf die FRITZ!Box zugreifen möchte kann man MyFritz deaktivieren. MyFritz ist von AVM ein Dienst für DynDNS

Genau. Gebt auf der angegebenen Webseite Eure Zugangsdaten ein und lasst überprüfen, ob diese irgendwo „geleakt“ wurden. Falls nicht, dann habt Ihr diese Zugangsdaten spätestens dann an eine wildfremde Webseite selbst übermittelt. Oh Mann.

Na ja, wildfremd ist haveibeenpwned.com nun nicht, zumindest nicht für diejenigen, welche sich schon länger mit der Thematik befassen.

Ip Adressen

Meine gesammelten Werke…..

2.57.121.75

2.57.121.114

2.57.121.127

2.57.121.203

2.57.121.230

5.34.180.208

5.34.182.88

45.95.147.28

45.128.199.83

45.128.199.107

45.128.199.230

82.118.29.80

84.247.59.32

84.247.59.82

85.203.15.12

85.203.15.60

85.203.45.17

85.203.45.25

85.203.47.15

89.187.169.10

89.187.169.100

91.217.249.51

91.217.249.9

92.118.39.253

98.159.226.185

98.159.226.187

185.195.19.200

193.118.38.106

193.46.255.151

212.30.36.34

212.30.36.84

152.89.162.194

162.55.244.10

185.232.52.7

185.232.52.36

193.46.255.19

193.46.255.53

193.46.255.150

193.46.255.168

193.46.255.250

217.12.220.5

2001:ac8:22:1000::42b6

2001:ac8:22:1000::a14d

2001:ac8:28:5000::1db0

2001:ac8:28:5000::81ee

2001:ac8:28:7000::1d0b

2001:ac8:28:7000::6d9

2001:ac8:28:7000::6303