Hersteller warnt

Erpressungstrojaner DeadBolt zielt auf QNAP-NAS-Geräte

Besitzer von NAS-Systemen des Herstellers QNAP sollten die Sicherheitseinstellungen ihrer Geräte überprüfen. Ein Verschlüsselungstrojaner namens DeadBolt hat es soweit bislang bekannt gezielt auf QNAP-Produkte abgesehen, die über das Internet erreichbar sind.

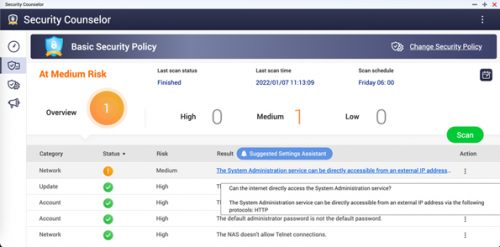

Die DeadBolt-Malware verschlüsselt die auf den NAS-Laufwerken gespeicherten Inhalte um von den Besitzern der Geräte Lösegeldzahlungen in Bitcoin zu erpressen. QNAP rät Nutzern seiner Geräte aus diesem Grund dringend dazu, sicherzustellen, dass das installierte Betriebssystem QTS auf neuestem Stand ist und zudem die hier aufgeführten Anweisungen zu befolgen. So sollen Besitzer von NAS-Systemen des Herstellers die Gerätesicherheit mithilfe des QNAP-Werkzeugs Security Counselor überprüfen und sicherstellen, dass keine Standard-Ports nach außen geöffnet sind..

Die von QNAP empfohlenen Maßnahmen zielen darauf ab, die Systeme über die Standardports nicht mehr erreichbar zu machen und entsprechende Weiterleitungen zu deaktivieren.

Kann es sein das synology bessere Arbeit abliefert? Alle paar Wochen kommt eine Schwachstellen Warnung von Qnap oder WD?

Steigert nicht gerade das Vertrauen

Wenn ich mich recht erinnere, hatte Synology doch auch schon ein solches Problem? Oder hab ich das jetzt tatsächlich mit WD wie hier im Kommentar erwähn verwechselt?

Ja aber nicht so häufig.

Gab es schon, ist aber schon recht lange her. Und, soweit ich weiss, bislang einmalig. QNAP ist ja gefühlt alle zwei Wochen betroffen von irgendwas…

Jetzt kannst du dir selber aussuchen: ist es jetzt gut, oder schlecht über Lücken an seinem System zu erfahren ;)

Ich habe 3 NASe, eine davon ist QNAP und ich bereue einfach, dass ich diesen Weg gegangen bin. Nicht einmal das Backup auf eine fremde NAS funktioniert fehlerlos.

Habe ne Synology und ab und an versuchen russische IP-Adressen den Zugriff zu erlangen. Da kann aber Synology nix zu und bisher hat mein NAS seine Geheimnisse schützen können.

Wo kann man das denn sehen?

In den logs. Sowas kommt aber meistens nur, wenn man die Ports zur Synology offen hat und man direkten Zugriff von außen drauf hat.

Cool, danke für die Info.

Jeder Anschluss – wirklich absolut jeder – wird alle paar Minuten von Portscannern und bei offenen Ports auch von anderen Tools aus Russland, China aber auch etlichen europäischen Ländern gescannt und sollten Ports wie SSH offen sein wird dort auch fleißig versucht sich einzuloggen. Meiner Meinung nach sollte Leute, die Lust haben sich mit ein offen zugängliches NAS hinzustellen auch gleichzeitig mit dem Thema Firewall (pf/opnsense, VyOs, Sophos und Co) und der Netzwerk Segmentierung (Vlans) beschäftigen. Meine öffentlich zugänglichen Services sind nur von IPs aus Deutschland und den Nachbarländer zugänglich (GeoIP blocking), Spamhouse IPs werden automatisch geblockt und die Services liegen auf Geräten, die in einem extra vlan sind, welches keinen Zugriff auf das Haupt-Netzwerk hat. Vor allem die Segmentierung ist halt sinnvoll, da falls bspw QNAP eine noch größere sicherheirslücke hat, das Gerät zum EinfallsTor in das gesamte Netzwerk wird. Man muss dann allerdings schon bisschen bock haben sich um die Sachen zu kümmern und kostenlos ist es auch nicht…

Kann man nicht per VPN aus Deutscland kommen auch wenn mit in Russland ist

Du, die versuchen auch dann den Brute force, wenn SSH zu ist. Ich hab täglich bis zu 50 solcher Angriffe, die daher einfach ins Leere laufen :D

Bei meiner Synology habe ich auch ständig gescheiterte Versuche. Die IP-Adressen kommen interessanterweise immer nur aus zwei Ländern: China und Russland. Und ich frag mich immer was die da erwarten. Jetzt check ich das erst, dass es um Erpressung geht. :-D

Sind meistens nur Bots die nach Schwachstellen abklopfen.

Ich kriege die meisten Angriffe aus China, Russland und Vietnam, insgesamt ca 90% allen Traffics kommt von dort. Die restlichen 10% verteilen sich ziemlich gleichmässig auf die USA, Deutschland und Frankreich. Sehr, sehr wenig aus dem Rest der Welt. Würde mich aber nicht wundern, wenn aus fast allen Staaten nicht schon mindestens ein versuchter Angriff kam. :D

Lieber Warnungen als totschweigen?

Aus welchem Grund muss eine Nas in den eigenen vier Wänden am Internet hängen? Erkläre mir da mal jemand den Usecase.

Hier läuft ein Plex-Server für unterwegs und wenn ich bei bei meiner Freundin bin. Einen anderen Grund habe ich nicht. Andere betreiben ’ne NextCloud oder einen Mailserver. Mein Admin-Interface ist von außen zumindest nicht verfügbar.

Weil du dort deine Daten auslagerst und eine eigene Cloud hast, anstatt auf Google oder Co zu vertrauen. Verwechsle eine NAS nicht mit einer USB-Festplatte, die du in deinen eigenen 4 Wänden lässt.

Da sehe ich keinen Unterschied. Auf beiden lege ich Daten ab. Beide kann ich bei Bedarf über das Internet Zugängig machen. Die NAS wohl leichter als meinen USB Stick. Selbst das geht. Ich sehe nur den Sinn nicht mir zu Hause eine NAS hinzustellen damit dann von Extern drauf zugreife. Dafür gibts Public Cloud.

Werde den Teufel tun nur mir zugedachte Daten über das Web zugänglich zu machen. Bei mir wäre das ein INTERNES Backup Medium.

Videos von der NAS überall streamen. Ok. Ein Anwendungsfall

Tauschbörse für Kumpels. Ok

Aber sonst?

Und die eigene Cloud lässt sich besser sichern als ein Cloudservice von Apple oder Google? Da muss man schon sehr gute Netzwerkkenntnisse und teures Equipment haben. Jedem 0815 User würde ich empfehlen lieber einem Cloudanbieter zu vertrauen.

@amtht: Genau das wird immer wieder von den Verfechtern einer eigenen Cloud totgeschwiegen. Der Verwaltungsaufwand ist riesig und man muss sehr genau wissen, was man da macht. Selbst für Firmen ohne einen professionellen Admin ist eine eigene Cloud niemals zu empfehlen.

Und wie willst du mehrere Terabyte Daten sonst nutzen? Nichts geht über NAS und nichts geht über eigene Cloud-Lösungen. Langfristig massiv günstiger, als Cloud-Lösungen und Plex in der Cloud geht ja zB fast gar nicht.

Durch Synology OS ist der Verwaltungsaufwand minimal. Die Ersteinrichtung dauert ungefähr so lange wie macOS aufsetzen. Das war’s. Wirklich mehr muss man nicht machen.

Der Gedanke ist wohl, Cloud heißt meist ein Computer bei anderen. Die Anderen haben dann Zugriff auf die Daten. Analysieren die Daten und verkaufen sie. Geheimdienste oder andere Behörden können über einen kurzen Dienstweg zugreifen.

All das ist bei einem selbst gehosteten Cloud-Dienst etwas anders. Klar muß man sich um Sicherheit Gedanken machen und das auch betreuen können. Aber so liegen meine Daten bei mir und nicht bei jemand Anderem. Denn es ist auch denkbar, daß meine Daten, wenn ich sie bei einem Cloud-Anbieter hochlade, plötzlich zu „seinen“ Daten werden. Was, wenn einem plötzlich die Rechte am eigenen Bild nicht mehr gehören?

Ich denke, das dürfte ein großer Unterschied zwischen irgendeiner Cloud und eigener Cloud sein.

Ich betreibe z. B. meine kleine Homepage auf meinem NAS. Sind zwar nur paar HTML-Dateien, aber dafür extra einen Webhoster mieten? Außerdem sitzt noch eine Firewall davor, die ggf. Betrug oder dergleichen feststellen könnte. Die Firewall hab ich sowieso im Einsatz, um andere Bereiche zu schützen.

Mein Server ist bei einem großen Cloud Anbieter abgebrannt, der Fall ist ja allgemein bekannt.

Zum Glück mache ich 2x täglich eine Sicherung auf meiner Synology und von dort auf OneDrive, es handelt sich nur um eine kleine Datenbank. Also für mich macht NAS mit Zugang zum Internet Sinn. Natürlich nicht allgemein zugänglich, es gibt ja einen einfach zu konfigurierenden Firewall.

QNAP bietet ja auch einen Relay Dienst an, damit man das NAS nicht direkt ins Internet schalten muss. Das ist sicherlich der einfachste und deutlich bessere Weg, das Gerät erreichbar zu machen.

Wer allerdings den direkten Weg bevorzugt, sollte sich mal NGINX Proxy Manager anschauen.

Das ist ein Reverse Proxy, der in Docker laufen kann, laufend aktualisiert wird und sehr einfach zu konfigurieren ist.

Die Anwendungen in meinem Netzwerk, die ich von außen erreichen muss, laufen mittlerweile alle darüber.

Im Internet gibt es keine 100 Sicherheit nirgens, man kann nur versuchen den anderen es schwer zumachen. Als erstes jeden Tag eine neue IP Adresse vom Provider

Der Rat von QNAP den Security Counselor laufen zu lassen, ist ja ganz putzig für QNAP NAS, die bereits unter dem QTS Betriebssystem 5.0.x laufen. Leider hat QNAP es seit über 1 Jahr nicht geschafft, alle seine NAS damit auszustatten. Auf meinem TS-459 Pro+ NAS wurde noch diese Woche als aktuellstes QTS ein Update auf die Version 4.2.6.20211215 angeboten. Leider bietet dieses QTS keine Möglichkeit, den Security Counselor aus dem QNAP App Store zu laden. Alternative wird auch nicht angeboten. Armutszeugnis !