Reaktion auf chinesische Berichte

CNN: Apple kannte AirDrop-Schwachstelle schon seit 2019

Nach Angaben des amerikanischen Nachrichtensenders CNN soll Apple bereits seit mehreren Jahren über eine mögliche Schwachstelle beim hauseigenen Dateitransfer-Protokoll „AirDrop“ im Bilde sein, die Rückschlüsse auf die Absender der drahtlos übertragenen Inhalte zulassen soll.

Wie CNN unter Verweis auf die in Deutschland ansässigen Forscher Alexander Heinrich, Matthias Hollick, Thomas Schneider, Milan Stute und Christian Weinert mitteilt, hätten Security-Spezialisten den Konzern bereits 2019 über Eigenarten des AirDrop-Standards informiert, die chinesische Behörden jetzt zur Identifikation von Anwendern zweckentfremdet haben wollen.

AirDrop gibt persönliche Daten preis

AirDrop-Verbindungen können zwischen zahlreichen Apple-Geräten wie iPhone, Mac und iPad aufgebaut werden und kombinieren dabei Bluetooth- und WLAN-Kapazitäten der involvierten Endgeräte. Der Nahbereichsfunk Bluetooth wird für den initialen Handschlag und das Abklären der Verbindungsmodalitäten genutzt, die eigentlichen Daten selbst werden dann über ad-hoc aufgebaute WLAN-Verbindungen übertragen.

Anfang des Jahres hatte eine chinesische Regierungsstelle darüber informiert, dass man nun in der Lage sei, spezifische AirDrop-Nutzer zu identifizieren. Die neue Methode sei ein weiteres Tool im Werkzeugkasten Chinas, „unerwünschte Inhalte zu verhindern“, so die offizielle Sprachregelung.

Apple muss auf chinesische Berichte reagieren

Apple selbst hat sich zum Fall noch nicht geäußert, steht nun aber unter öffentlichem Druck. Unter anderem hat der US-Senator Marco Rubio den Konzern dazu aufgefordert, schnell auf die Vorwürfe zu reagieren und die Sicherheit von AirDrop-Übertragungen wiederherzustellen.

Selbst haben wir auf ifun.de im April 2021 berichtet, damals war die Sicherheitslücke, die Wissenschaftler der TU Darmstadt entdeckt hatten, bereits zwei Jahre bekannt, ohne dass Apple Gegenmaßnahmen ergriffen hätte:

- April 2021: AirDrop geht freizügig mit persönlichen Daten um

Grob verkürzt lassen sich über Apples AirDrop-Protokoll unberechtigt Telefonnummern und E-Mail-Adressen von Apple-Nutzern abgreifen. Dabei soll es genügen, wenn sich ein WLAN-fähiges Gerät in der Nähe des Angreifers befindet:

Sobald dieser das „Teilen“-Menü öffnet, werde durch eine Systemfunktion von Apple ein Erkennungsprozess gestartet, in den sich der Angreifer dann einklinken und auf diese Weise in den Besitz der persönlichen Daten kommen kann.

Gilt das auch für den Fall „nur für Kontakte“ sichtbar?

Die Einstellung ist irrelevant.

Sobald Du jemandem etwas per AirDrop schickst, wird Deine „Kennung“ übertragen. Nun könnte ein „Angreifer“ (z.B. Strafverfolgungsbehörden) diese Kennung vom Empfangsgerät extrahieren und den iCloud-Account des Senders, als von Dir, identifizieren.

Ein anderer Fall wäre, wenn sich der Angreifer in Deiner direkten Umgebung befindet (Bluetooth-Reichweite). Dann könnte dieser solange lauschen bis Du das Teilen-Menü öffnest und dann Deine Kennung „aus der Luft filtern“ und Deinen iCloud-Account identifizieren.

Also ganz vereinfacht ausgedrückt, hoffe es ist verständlich.

Das Abgreifen der Kennung ist also nur unter sehr engen Bedingungen möglich und das „Errechnen“ des dazu passenden iCloud-Accounts (also Deiner TelNummer/EMail) erfordert auch einen recht hohen Aufwand. Ist also nicht für eine Art Massenüberwachung nutzbar, da muss schon jemand sehr zielgerichtet vorgehen.

Danke für die Antwort. Sehr greifbar beschrieben. ;-)

Also solange es nicht aktiv genutzt wird kann es auch keiner abgreifen.

Ist doch hinlänglich bekannt, dass Apple bekannte Probleme ignoriert und lieber neue Features und Emojis rausbringt, als für Stabilität zu sorgen.

Einfach zu handhaben ist ein iPhone schon lange nicht mehr und wer das nicht nicht so, der darf mir gerne mal ein Video schicken, wie seine Eltern easy von einem alten auf ein neues iPhone wechseln.

Seit ich nach Einstellungen googeln muss wo ich sie finde und was sie genau bedeuten, denke ich auch, dass einfach mal war.

@Vulle Innerhalb der Einstellungen App gibt es eine Suche. Damit kann man sich zumindest das, googlen wo die Einstellung zu finden ist, sparen.

Emojis werden nicht von Apple ausgedacht und hinzugefügt, Emojis gehören zum Unicode und die Implementierung ist wichtig, dass die Kommunikation zwischen verschiedenen System funktioniert.

Genau. Emojis sind schuld.

Oh man..:

Die Emojis sind natürlich nicht schuld; initial startete der Spott wegen Apples Animoji – die sind ebenfalls nicht Schuld, haben aber zumindest Entwicklungsressourcen geschluckt.

Geduld ist ein wichtiger Punkt. Den haben viele nicht mehr (gerade auch die älteren) – obwohl der Umstieg gut beschrieben ist, wenn man es geduldig durchliest. Zur Not gibt es den Apple Store, wo die freundlichen blauen Menschen einen unterstützen.

Aber ganz ehrlich: meine Mutter würde nie auf die Idee kommen ihr iPhone zu tauschen. Eben weil sie auch nicht geduldig ist. Irgendwelche Meldungen werden weggedrückt und dann mitgeteilt: es geht nicht mehr. Klassisches Layer 8 Problem.

Das ein iPhone nicht mehr das ist, was es einst mal war liegt ja auch vor allem daran, dass der Funktionsumfang deutlich gestiegen ist. Ist schon klar dass dann die Einstellung nicht nur für Datum und Uhrzeit zuständig ist.

Naja, so einfach ist das „Problem“ auch nicht zu lösen. Der Hash-Wert enthält nun mal die Apple-ID und die Telefonnummer, damit AirDrop überhaupt in der Lage ist zu prüfen, ob sich die beiden Geräte kennen, wenn man die Option „Nur für Kontakte“ aktiviert hat. Um die Identität des Absenders zu entschlüsseln muss dieser eine Datei per AirDrop an ein iPhone des Angreifers senden, dieser muss dann einen Rechner haben, der leistungsfähig genug ist den benötigten Brute-Force Angriff durchzuführen. Also nichts alltägliches und nichts einfaches.

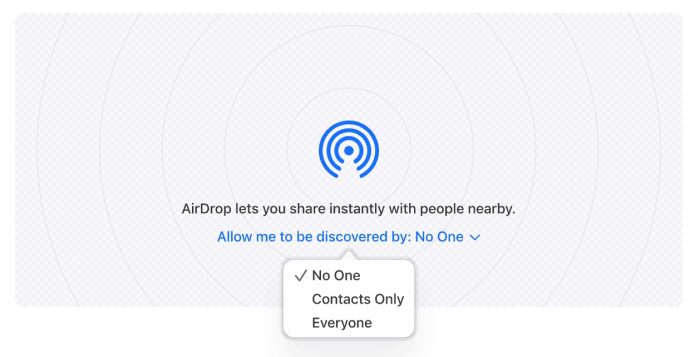

Ich glaube, dass es weder in den USA noch in Europa viele Leute gibt die AirDrops an unbekannte Personen schicken – und wenn, dann ist das meist unerwünscht. Hier kommt auch noch hinzu, dass das Empfangen „für alle“ jetzt sowieso immer ausgeschaltet ist und explizit eingeschaltet werden muss.

Somit dürfte das „Gefahr“ international sehr gering sein, aber in China ist das für die Opposition eine beliebte Möglichkeit, andere zu informieren.

Der Aufwand das „Problem“ zu beseitigen ist für Apple aber riesig, denn eigentlich muss die komplette AirDrop Architektur erneuert werden. Vermutlich belassen sie es so und es gibt nur den Hinweis, dass der Empfänger technisch in der Lage sein kann die Identität zu ermitteln, das ist schließlich bei anderen Kommunikationswegen auch so.

Yep, Sicherheitslücke oder works as designed.

Bewahrheitet sich leider immer wieder. Hauptsache die Memojis sind hip

Wer weiß wie man mit Regierungen umgeht bzw. Regierungen mit Unternehmen. Da wird gesagt: wir teilen der Regierung nichts mit… Aber eine Sicherheitslage lassen wir 5 Jahre offen. Keine Ahnung … und diese Idee ist aus meiner Fantasie heraus entstanden.

Die Frage ist doch, ob das überhaupt eine Sicherheitslücke ist, wenn derjenige, der ein Airdrop empfängt, technisch in der Lage ist zu erfahren, wer ihm etwas geschickt hat. Genau das macht ein iPhone. Es überprüft, ob das Gerät, das einem ein AirDrop schickt auch tatsächlich zu den deinen Kontakten gehört.

Die chinesischen Behörden sind nun in der Lage, das, was ein iPhone immer macht, nämlich den Absender fragen wer er ist, auszulesen. Apple könnte hier höchstens die Verschlüsselung ändern, aber es ist auch dann nur eine Frage der Zeit, bis auch die jemand „geknackt“ hat, denn der Absender muss irgendwie seine Daten übermitteln, damit der Empfänger in der Lage ist zu erkennen, ob er diese überhaupt empfangen möchte.

Und das kann aber praktisch jeder Messenger, AirDrop war hier die Ausnahme.

„Grob verkürzt […]“ ist wirklich etwas sehr grob denke ich. Ich habe viele Artikel zu diesem Thema in den letzten Tagen gelesen, aber kaum einer beschreibt die Details, wobei es doch gerade hier auf diese ankommt. Wenn ein Hirni wie Marco Rubio fordert, die „Sicherheit von AirDrop wiederherzustellen“, dann muss doch erst einmal geklärt werden, was man überhaupt unter Sicherheit versteht und welche Sicherheit es hier geben kann und soll. Jetzt noch den Artikel von 2021 hier zu verlinken, aber nicht klarzustellen, in welchem exakten Zusammenhang diese Forschungsergebnisse nun mit den Errungenschaften der Regierung der VR China zu tun haben, empfinde ich auch als verwirrend und trägt nicht dazu bei, Klarheit zu schaffen.

Da ich keinen Apple-Blog führe sondern lediglich hier rumkommentiere, hier mein bisheriges Verständnis der Sachlage, das leider noch keinen Anspruch auf absolute Korrektheit hat (man möge, so man es denn auch wirklich besser weiß, bitte ergänzend kommentieren): Wenn man AirDrop genutzt hat als Empfänger oder Sender, wird diese Tatsache in die Log-Dateien des iPhone/iPads hereingeschrieben. U. A. wird vermerkt, wer das Gegenüber war, jedoch nur eine bestimmte ID. Wenn man aber nun später Zugriff auf die Log-Dateien von solchen Geräten bekommt, z. B. weil man diese polizeilich beschlagnahmt hat, kann man aber mithilfe dieser IDs korrelieren, dass eine Dateiübertragung per AirDrop von einem auf das andere Gerät stattgefunden hat. Insofern wäre die Nutzung von AirDrop nicht anonym gegenüber Dritten, wenn diese später Vollzugriff auf das eigene Gerät erhalten.

Meine Frage jetzt aber: Ist das wirklich alles? Weil auch wenn man diesen Zustand sicherlich als verbesserungswürdig betrachten kann, scheint es doch zumindest keine besonders schwerwiegende Sicherheitslücke darzustellen. Im Gegenteil würde ich bei fast allen Kommunikationsmitteln davon ausgehen, dass wenn ich oder mein Kommunikationspartner den Zugriff auf das eigene Gerät an eine Drittperson vollständig verliere, in der Regel eine Menge Daten und Metadaten abgreifbar sind, außer ich habe diese explizit gelöscht.

Generell habe ich ja nichts gegen einen solchen Aufruhr. Gerne erzürne ich, wenn es dafür verständliche Gründe gibt. Man lege diese bitte dar, dann mach ich auch mit.

Danke @Erik & @Thom für die Erläuterungen!

*Mal sehen, wann CNN herausfindet, das E-Mails nicht sicher sind ;-)

also denkt alle dran, keine DickPics mehr im Bus mit allen teilen :-) Ich nutz das eh nur um im Bekanntenkreis Bilder in voller Quali weiterzugeben. Eine andere Verwendung fällt mir da definitiv nicht ein….

Tja, vielleicht weil du in einer Demokratie und in Sicherheit lebst?