Eil-Updates Anfang Mai

Apples schnelle Sicherheitsmaßnahmen kamen gegen „Zero-Day-Exploits“ zum Einsatz

Eine kleine Randnotiz im Zusammenhang mit den gestern von Apple veröffentlichten Updates: Aus den damit verbunden von Apple veröffentlichten Informationen zum Sicherheitsinhalt der Aktualisierungen lässt sich entnehmen, warum Apple am Maifeiertag sowohl für den Mac als auch für iPhone und iPad sogenannte „schnelle Sicherheitsmaßnahmen“ als Eil-Updates ausgespielt hat.

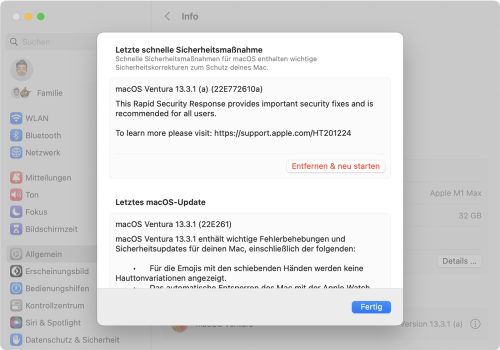

Die neue Form der Betriebssystem-Updates kam am am 1. Mai dieses Jahres erstmals zum Einsatz als Apple die Betriebssysteme für Mac, iPhone und iPad mit den eher eigentümlich benannten Updates „iOS-Sicherheitsmaßnahme 16.4.1 (a)“, iPadOS-Sicherheitsmaßnahme 16.4.1 (a)“ und „macOS Sicherheitsmaßnahme 13.3.1 (a)“ ausgestattet hat. Jetzt hat das Unternehmen bekanntgegeben, dass damit verbunden in der Tat wohl dringliche Fehlerkorrekturen ausgegeben wurden.

Sowohl auf dem Mac als auch auf dem iPhone und iPad wurden mit diesen Sicherheitsupdates die beiden WebKit-Schwachstellen CVE-2023-28204 und CVE-2023-32373 gestopft, die zu diesem Zeitpunkt offenbar bereits aktiv ausgenutzt wurden („Zero-Day-Exploit„) und sensible Informationen offenlegen sowie Angreifer in die Lage versetzen konnten, willkürlich Programmcode auf dem Zielrechner auszuführen.

„Schnelle Sicherheitsmaßnahmen“ lassen sich entfernen

Die mit den oben genannten Eil-Updates ausgespielten Sicherheitskorrekturen finden sich übrigens auch in die nun veröffentlichten regulären Updates auf macOS 13.4 beziehungsweise iOS 16.5 und iPadOS 16.5 integriert. Sollten die Zwischen-Updates vom 1. Mai noch nicht installiert sein, so werden die Fehler nun auch mit den nun verfügbaren Standardaktualisierungen für die Betriebssysteme gestopft.

Normalerweise sind die Systemeinstellungen bei Apple-Geräten so gesetzt, dass die als „schnelle Sicherheitsmaßnahme“ gekennzeichneten Updates automatisch installiert werden. Wenn dies nicht gewünscht ist, kann man diese Vorgabe auch über die Systemeinstellungen ändern. Zudem ist es für Anwender möglich, die vorherige automatische Installation von Sicherheitsupdates wieder rückgängig zu machen.

Allen, die sich für so etwas interessieren, sei an dieser Stelle mal der Podcast „Der Spion in unseren Handys“ von Zeit Online empfohlen. Toll recherchiert und aufbereitet,.Zu finden überall dort, wo es Podcasts gibt. Erschreckende Thematik…

Spannend, danke für den erstklassigen Tipp!

Danke dir. Direkt gespeichert!

Super Tipp, danke dafür und ein tolles Wochenende für dich.

Zero Day .. aha. Nur das man von Zero Day Vulnerabilities nix weiss und die auch keine CVE haben ..

Und ich dachte, das wäre Malware von Apple…

Really?!

Malware? Also quasi „Apple Paint“?

+1 (auch mein erster Gedanke :-))