KeRanger aufspüren: Hintergründe zum OS X-Erpressungstrojaner

Kurzer Nachtrag zum heute früh veröffentlichten Artikel „Transmission verteilt Erpressungstrojaner“. Mittlerweile hat das Sicherheitsunternehmen Palo Alto Networks den Kontakt mit ifun.de aufgenommen und ergänzt unseren Bericht über den Erpressungstrojaner KeRanger um weitere Detail-Informationen.

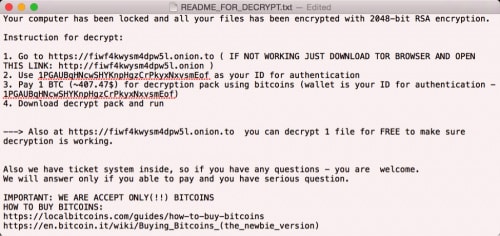

Das Erpresser-Schreiben im Terminal

Nach Angaben der Security-Forscher handelt es sich bei KeRanger um die erste voll funktionsfähige Ransomware, die auf die OS X-Plattform abzielt. Zwar wurde mit der Schaf- bzw. Schadsoftware „FileCoder“ ein ähnlicher Trojaner bereits im Jahr 2014 entdeckt, dieser war damals jedoch noch nicht einsatzbereit.

Zudem interessant: Der Erpressungstrojaner KeRanger nutzte ein Entwicklungszertifikat für Mac Apps und konnte so die Gatekeeper-Funktion von Apple umgehen. In der Mail an ifun.de erklärt das Team der Palo Alto Networks:

Wenn ein Benutzer die infizierten Apps installiert, kommt eine eingebettete ausführbare Datei auf dem System zum Einsatz. KeRanger wartet dann drei Tage, um sich mit den C2-Servern über das für anonyme Aktivitäten beliebte Tor-Netzwerk zu verbinden. Die Malware beginnt dann bestimmte Arten von Dokumenten und Dateien auf dem System zu verschlüsseln. Nachdem der Verschlüsselungsvorgang abgeschlossen ist, fordert KeRanger von den Opfern ein Bitcoin (ca. 370 Euro), um die Dateien zu entschlüsseln. Die Zahlung des Lösegelds erfolgt über eine spezielle Website im Tor-Netzwerk. KeRanger scheint sich noch in der aktiven Entwicklungsphase zu befinden. Die Malware versucht offensichtlich auch, Time-Machine-Dateien zu verschlüsseln, um zu verhindern, dass sich Opfer ihre Daten aus dem Backup wiederherstellen.

Zwar hat Apple das missbrauchte Zertifikat zwischenzeitlich als ungültig deklariert, Mac-Anwender, die zwischen 4. März, 20.00 Uhr, und 5. März, 4.00 Uhr, das Transmission-Installationsprogramm von der offiziellen Website heruntergeladen haben, sollten dennoch fünf Minuten Zeit in die händische Suche nach dem bösartigen Stück Software investieren.

Drei-Schritt-Anleitung zur Infektionsbekämpfung

Palo Alto Networks hat dazu eine Drei-Schritt-Anleitung erstellt und empfiehlt:

- Überprüfen Sie mittels Terminal oder Finder, ob /Applications /Transmission.app /Contents /Resources / General.rtf oder /Volumes /Transmission /Transmission.app /Contents /Resources / General.rtf existieren. Wenn einer dieser Fälle zutrifft, ist die Transmission-Anwendung infiziert und diese Version sollte daher gelöscht werden.

- Mittels „Activity Monitor“, vorinstalliert in OS X, überprüfen Sie, ob ein Prozess namens kernel_service läuft. Wenn ja, überprüfen Sie den Prozess, wählen Sie die „Open Files and Ports“ ( (Öffnen von Dateien und Ports) und prüfen Sie, ob ein Dateiname /Users//Library/kernel_service vorhanden ist. Wenn ja, ist dies der KeRanger-Hauptprozess. Diesen gilt es mit „Quit -> Force Quit“ sofort zu beenden.

- Nach diesen Schritten wird Benutzern euch empfohlen, zu überprüfen, ob die Dateien .kernel_pid, .kernel_time, .kernel_complete oder kernel_service im ~/Library-Verzeichnis vorhanden sind. Wenn ja, sollten diese ebenfalls gelöscht werden.

Besten Dank für die Infos und für die Übersetzung.

Schafsoftware…

You made my day!

Soviel zu „einfach nur sichere Software mit aktiviertem Gatekeeper runterladen und schon ist man auf der sicheren Seite“…

Hat sich denn jemand der hier mitliest den Trojaner eingefangen?

Am meisten würde mich als nicht Betroffener, allerdings interessieren wie die Verschlüsselung abläuft. Wird der Benutzerordner verschlüsselt oder die gesamte Festplatte? Oder wie sieht es mit angeschlossenen externen Festplatten, NAS-Laufwerken, iCloud Drive, Dropbox etc. aus wenn TimeMachine Backups auch betroffen sein sollen, die man logischerweise eigentlich nicht auf dem gleichen Mac ablegt…

Gatekeeper hilft nicht, weil es wurde ausgehebelt, steht auch im Artikel. Ist das gleiche wenn du im Namen von einer anderen Firma die Developer ID und Zugangsdaten hast und Code um „Format C:“ erweiterst. OSX denkt, den Developer vertraue ich, weil bei Apple registriert und schwups hast du es auf dem Rechner.

he he, „Schafsoftware“… määähhh :-))

Ja bei der „Schafsoftware“ muss man aufpassen ;)

Schafsoftware – sehr schön beschrieben… ;)

Eigentlich war das längst überfällig. Vielleicht nimmt man bei Apple endlich wahr das OSX nicht das unantastbare System ist, als das es immer hingestellt wird.

Apple hat das nie als solches hingestellt. Das waren die Apple-Jünger höchstselbst mit ihrer teilweise unerträglichen Überheblichkeit bzgl. ihrer ach so sicheren Systeme. OS X war bislang einfach nicht im Fokus derartiger Schadsoftware. Offensichtlich scheint sich das nun zu ändern.

*gähn* Auch „Apple-Jünger“ haben nie behauptet, dass es absolute Sicherheit gäbe; das behaupteten stets nur Win-Trottel _über_ Mac-User, während sie sie als „Jünger“ diffamierten (im vergangenen Jahrzehnt ein beliebter Sport auf Heise).

Tatsächlich gab es immer schon Schadsoftware für Mac (auch Schafsoftware), allerdings _bedeutend_ weniger als für andere Systeme, quasi vernachlässigbar wenig: AV-Software für Mac war i.d.R. schädlicher als das, was sie zu bekämpfen vorgaben und schickten eben gerne auch mal System-Dateien in Quarantäne. Die Wahrscheinlichkeit, sich Dreck einzuhandeln, war denkbar gering und ist es ja auch heute noch. Und so warben AV-Hersteller ja auch damit, auf dem Mac Win-Schädlinge zu filtern, um diese nicht an Mail-Adressaten weiterzureichen – auch so ein Blödsinn, denn wer leitet schon eine „öffne_mich.doc.exe oder voll_geil_XXX.pif an seinen Geschäftspartner weiter.

Dass es nur 3½ „Viren“ gab (i.d.R. Trojaner, die die aktive Installation des Users voraussetzten), lag sicher _auch_ am geringeren Verbreitungsgrad, aber eben nicht nur. Heute ist der Mac verbreiteter und es gibt ein bis zwei Trojaner mehr. Na gut.

So etwas kann ja nur auf einem System wie iOS, indem die Apps keinen Zugriff aufs Dateisystem haben, verhindert werden.

Hier gibt es überhaupt kein /Contents Verzeichnis. Gibts das bei Euch?

Du musst die App im Finder im Verzeichnis Programme anklicken und dann im Menü Paketinhalt anzeigen auswählen.

Meister Yoda war an dem Text auch beteiligt.. :)

Hi, habe nur ein „kernel_task gefunden ?!

Den brauchst du. Ist quasi das Basissystem

OK, danke.

Wieder nichts eingefangen, so wie die letzten 10 Jahre. Da wird viel Wirbel um nichts gemacht